Cập nhật bản vá lỗi hệ điều hành là một trong những cách dễ nhất để bảo vệ hệ thống khỏi các mối đe doạ an ninh mạng luôn thay đổi. Tuy nhiên, với nhiều tổ chức, đây là một trong những nhiệm vụ khó khăn và tốn thời gian. Nhiều tổ chức đã triển khai việc cập nhật những bản vá lỗi cho nhiều môi trường làm việc khác nhau, trước tiên cho môi trường Dev sau đó là môi trường non-production như Test hoặc QA, cuối cùng là triển khai lên môi. Trường Production. Quá trình đó dẫn đến tình huống là có bản vá bảo mật nhưng lại không được cập nhật sớm lên Production mà phải đợi vài tuần hoặc vài tháng sau khi bản vá được phát hành. Bài viết này sẽ trình bày cách mà Veradigm đã thay đổi quy trình của họ để các bản vá bảo mật được cập nhật lên máy chủ vào cùng ngày bản vá được phát hành (chúng ta sẽ sử dụng “same-day patching” để miêu tả khái niệm này ở các lần sau)

Veradigm là một công ty dịch vụ và hệ thống dữ liệu tích hợp. Công ty này kết hợp các insight trong thực hành y khoa với các công cụ theo dạng hướng dữ liệu (data-driven), từ đó giúp các bên liên quan cải thiện chất lượng, hiệu quả và giá trị của việc cung cấp dịch vụ chăm sóc sức khỏe. Veradigm tập trung đơn giản hóa hệ sinh thái chăm sóc sức khỏe phức tạp với các giải pháp chăm sóc sức khỏe thế hệ tiếp theo cho sinh học, chương trình sức khỏe, nhà cung cấp, đối tác công nghệ về sức khoẻ và quan trọng nhất là bệnh nhân mà họ phục vụ.

Quy trình cập nhật bản vá cùng ngày (Same-Day Patching)

Theo như những cách cập nhật bản vá (bao gồm những bản vá bảo mật quan trọng) truyền thống trước đây, chúng ta sẽ cài trên môi trường Test trước tiên sau đó sẽ cài lên môi trường Production để tránh những sự cố không mong muốn. Nếu việc này diễn tra trong vài tuần nó sẽ tiềm ẩn nguy cơ hệ thống sẽ bị tấn công từ các lỗ hổng zero-day. Mục đích của việc áp dụng bản vá trong cùng ngày là tránh các lỗ hổng như vậy trong môi trường Production của khách hàng.

Thực hành vá lỗi trong cùng ngày (same-day patching) cho phép khách hàng áp dụng lịch vá lỗi thường xuyên cho các bản vá bảo mật quan trọng và giúp tránh những hậu quả chưa xác định của nguy cơ tiềm ẩn

Thách thức mà khách hàng phải đối mặt để áp dụng quy trình same-day patching là phải thay đổi phương thức hoạt động với Operation as Code, với các cảnh báo hướng sự kiện (event-driven) và pipelines để thông báo và đưa ra quyết định triển khai trên môi trường giao tiếp với khách hàng.

Nhiều khách hàng đã áp dụng tính năng vá lỗi Kernal Live của Amazon Linux 2 để cập nhật các bản vá bảo mật cho các máy chủ Linux đang chạy mà không cần khởi động lại máy chủ hay dừng các dịch vụ hoặc ứng dụng đang chạy. Same-day patching thực hiện theo nguyên tắc: cập nhật thường xuyên, thực hiện thay đổi theo từng bước nhỏ, có thể phục hồi máy chủ nếu cài đặt không thành công thay vì với việc đợi nhiều ngày hay vài tuần và cài đặt các bản cập nhật lớn. Đối với các ứng dụng kinh doanh quan trọng, AWS đề xuất mô hình triển khai luân phiên để tránh việc gián đoạn cho khách hàng

Giải pháp

Bằng việc chuyển dịch tư duy truyền thống trong việc làm thế nào để giảm nhẹ các lỗ hổng bảo mật, quy trình same-day patching cài đặt bản vá cho tất cả môi trường làm việc khác nhau bao gồm cả Production trong cùng 1 ngày để tránh các lỗ hổng bảo mật, thay vì phải kiểm tra trước trong môi trường Development hay Test và chờ đợi nhiều ngày, tuần để cập nhật lên môi trường Production

Đội ngũ Veradigm SysOps đã kết hợp với đội ngũ phát triển của họ để xem xét những đánh đổi trong việc sử dụng same-day patching. Veradigm đã nhận ra rằng khả năng các máy chủ bị khởi động lại sau khi cài cập nhật là khá thấp so với việc môi trường Production của họ bị xâm nhập (ảnh hưởng lớn hơn nhiều). Veradigm đã triển khai việc giám sát 1 cách tư động các quy trình kinh doanh đang chạy trên các máy chủ, tự động hoá cảnh báo và cài đặt bản vá vào những giai đoạn khác nhau. Với việc sử dụng AWS Sytem Manager và AWS Event Bridge, Veradigm đã triển khai quy trình same-day patching cho tất cả bản vá bảo mật quan trọng được phát hành trong ngày và có thể tránh nhiều lỗ hổng zero-day tiềm ẩn trong vài năm qua

Các bước kỹ thuật:

Step 1: Tạo Patch Baseline

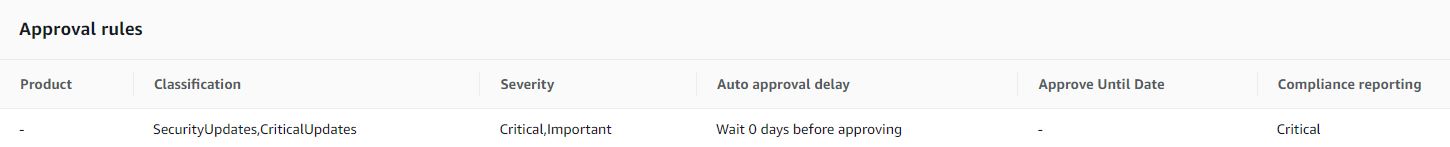

Veradigm quản lý quy trình cập nhật bản vá cho tất cả EC2 bằng cách sử dụng AWS System Manager. Bắt đầu chúng ta phải tạo Patch Baselines cho mỗi hệ điều hành đang được sử dụng. Mặc định AWS Patch Baselines đã được cấu hình chỉ cập nhật bản vá bảo mật sau 7 ngày kể từ ngày chấp thuận (approved). Để có thể cài đặt same-day patching, chúng ta cần cấu hình baseline cho các bản vá bảo mật quan trọng, khẩn cấp (Critical and Important Security) để được approved sau 0 ngày.

Step 2: Cấu hình Maintenance Windows

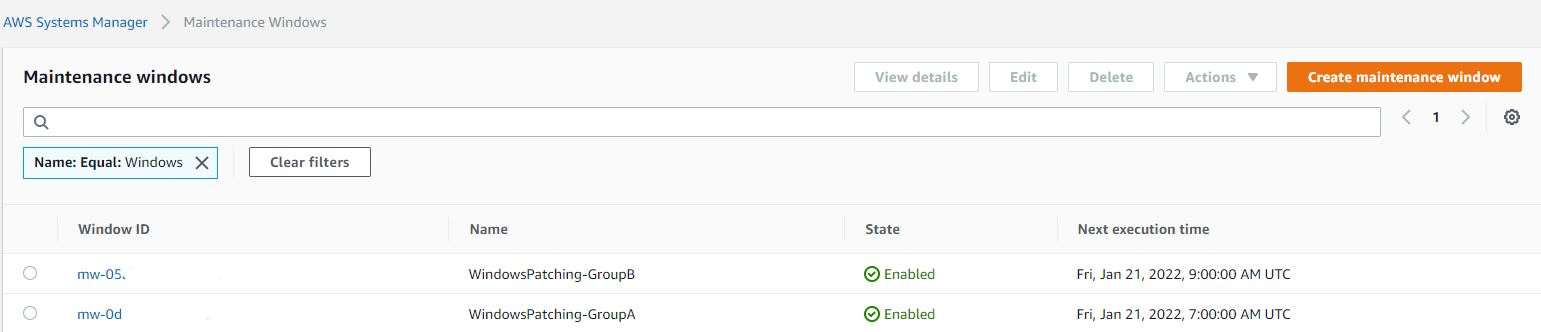

Maintenance Windows được tạo ra để cấu hình cho việc chạy cập nhật bản vá ở 1 thời điểm nhất định để ít ảnh hưởng nhất đến doanh nghiệp trong trường hợp máy chủ cần reboot sau khi cập nhật bản vá.

Những máy chủ EC2 cho mỗi ứng dụng sẽ được chia thành nhiều nhóm để thử nghiệm và triển khai luân phiên. Nhiều Maintance Windows tương ứng được tạo ra lệch giờ nhau.

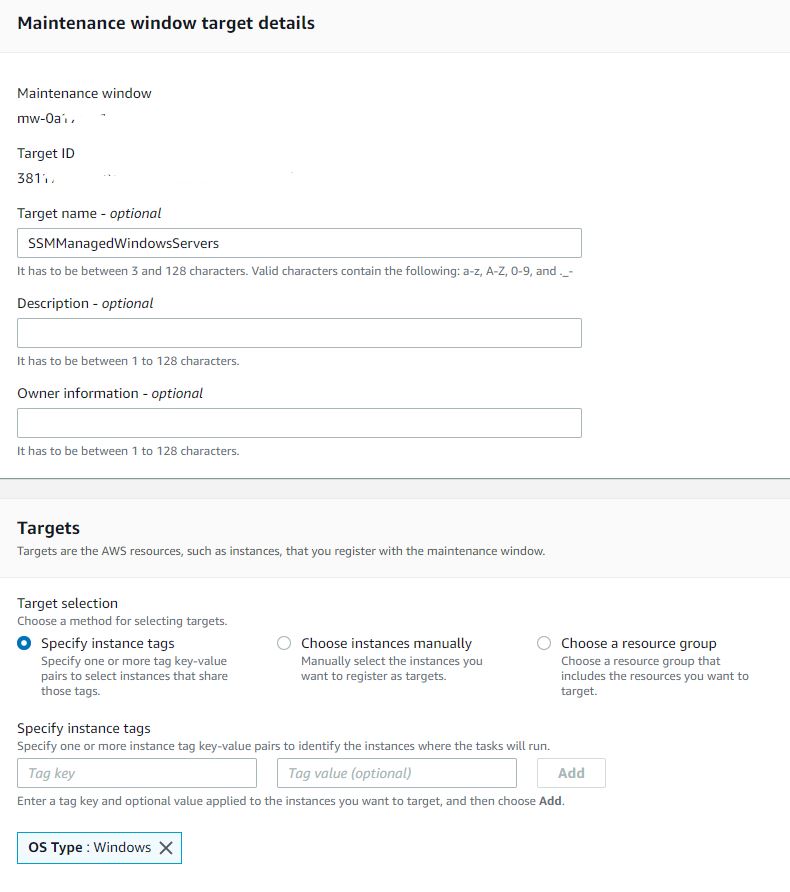

Dựa vào việc gắn Tags cho máy chủ EC2, chúng ta có thể cài đặt Maintenance Windows tương ứng với một hoặc nhiều Tags cụ thể. Khi có nhiều môi trường cùng xuất hiện trong 1 account, Maintenance Windows “target” có thể được cài đặt theo value/key pair (VD: “Environment: Dev” hoặc “Environment: Prod”) để cài đặt bản vá cho môi trường cụ thể trong 1 khung thời gian nhất định

Tác vụ Maintenance Windows được tạo qua việc sử dụng Command Document mặc định ”AWS-RunPatchBaseLines” với các thông số:

· Operation: Install

· Reboot Option: Rebootifneeded

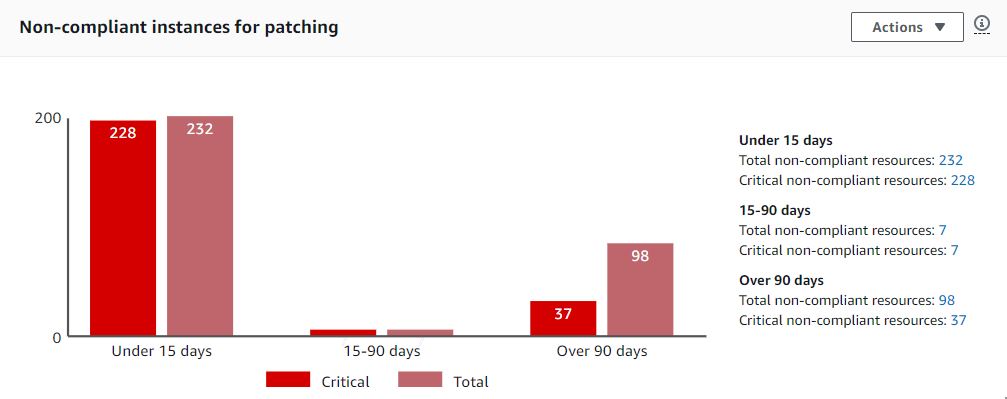

Step 3: Theo dõi việc tuân thủ (compliance) bản vá với AWS Systems Manager Explorer.

Sử dụng AWS System Manager Explorer cho chúng ta 1 cái nhìn tổng quan về hệ thống nào được cập nhật bản vá lỗi thường xuyên và không không đảm bảo tuân thủ (non-compliant). Thêm vào đó, view này cũng cho thấy hệ thống nào không được đánh tag hợp lý hoặc vô ý bị sót từ việc vận hành patching.

Tóm tắt:

Sau khi tiếp nhận quy trình same-day patching, Veradigm đã áp dụng thành công hàng ngàn bản vá trong vài năm qua với số lượng tối thiểu các instances bị ảnh hưởng. Veradigm tin tưởng quy trình này – cũng như dịch chuyển việc cập nhận bản vá bảo mật từ “test rồi appy” sang “apply rồi test” – đã tăng cường đáng kể tình trạng bảo mật của họ, tránh nhiều cuộc tấn công zero-day tiềm ẩn đồng thời đơn giản hóa quy trình hoạt động.

Bài được dịch từ bài viết trên AWS Blogs, bạn có thể xem bài viết gốc tại đây.