Tác giả: Vignesh Srinivasan, Doug Gartner, và Sohaib Tahir

Ngày đăng: 01 tháng 04 năm 2025

Danh mục: AWS Artifact, AWS GovCloud (US), AWS Identity and Access Management (IAM), AWS Organizations, Khu vực công, Bảo mật, Định danh và Tuân thủ, Chính quyền Tiểu bang hoặc Địa phương

Các tổ chức thuộc khối Chính quyền Tiểu bang và Địa phương Hoa Kỳ (SLG) thường có những yêu cầu đặc thù trong việc vận hành các workload cần tuân thủ những quy định riêng biệt. Amazon Web Services (AWS) cung cấp cho khách hàng SLG một phương pháp tiếp cận để đáp ứng các nhu cầu tuân thủ này, đó là sử dụng các Vùng AWS GovCloud (US) hoặc các Vùng thương mại của AWS tại Hoa Kỳ (AWS U.S. commercial regions). Bài viết này sẽ cung cấp những hướng dẫn để giúp bạn đưa ra lựa chọn phù hợp giữa hai phương án trên.

Trong bài viết này, chúng tôi sẽ giải thích cách một số workload tuân thủ quy định của khối SLG Hoa Kỳ có thể được vận hành tại các Vùng thương mại của AWS ở Hoa Kỳ (AWS U.S. commercial regions). (Để tìm hiểu thông tin về việc vận hành workload trên AWS GovCloud (US), bạn có thể tham khảo tại trang web này). Trên thực tế, nhiều cơ quan thuộc khối SLG Hoa Kỳ như các cơ quan về an toàn công cộng, dịch vụ y tế và dân sinh, hay cơ quan thuế, đã và đang vận hành thành công các workload tuân thủ quy định của mình ngay trên các Vùng thương mại AWS.

Mặc dù tất cả các Vùng toàn cầu của AWS đều được bảo mật, điều quan trọng là khách hàng thuộc khối SLG Hoa Kỳ phải tự đánh giá các yêu cầu tuân thủ cụ thể cho từng workload riêng biệt của mình. Trong bối cảnh của bài viết này, thuật ngữ “tuân thủ” (compliance) được hiểu là việc tuân theo các tiêu chuẩn quy định áp dụng cho chính khách hàng đó.

Tuân thủ US SLG trên AWS

Khách hàng thuộc khối SLG Hoa Kỳ có thể “thừa hưởng” các kiểm soát tuân thủ của AWS để giúp đáp ứng các yêu cầu từ nhiều cơ quan quản lý khác nhau. Tuy nhiên, một điều quan trọng cần lưu ý là việc vận hành trên một Vùng AWS tại Hoa Kỳ không tự động khiến cho một workload cụ thể của khách hàng trở nên tuân thủ quy định. AWS và khách hàng sẽ cùng làm việc với nhau theo Mô hình Trách nhiệm Chia sẻ (AWS shared responsibility model). Mô hình này, bên cạnh nhiều lợi ích khác, còn cung cấp một khuôn khổ (framework) để khách hàng có thể thừa hưởng các kiểm soát tuân thủ nhất định từ AWS, ví dụ như an ninh vật lý.

AWS Artifact là một cổng thông tin (portal) tự phục vụ, cho phép khách hàng truy cập theo yêu-cầu (on-demand) vào các tài liệu tuân thủ và các thỏa thuận của AWS. Các cuộc kiểm toán chứng thực được thực hiện bởi các bên thứ ba độc lập nhằm cung cấp sự đảm bảo rằng các hoạt động kiểm soát (controls) của AWS đang vận hành đúng như thiết kế. Cụ thể hơn, AWS được kiểm toán theo nhiều bộ tiêu chuẩn (frameworks) khác nhau, tùy thuộc vào từng Vùng và từng ngành công nghiệp. Kết quả của các báo cáo kiểm toán này được cung cấp cho tất cả khách hàng AWS thông qua AWS Artifact trên AWS console một cách hoàn toàn miễn phí.

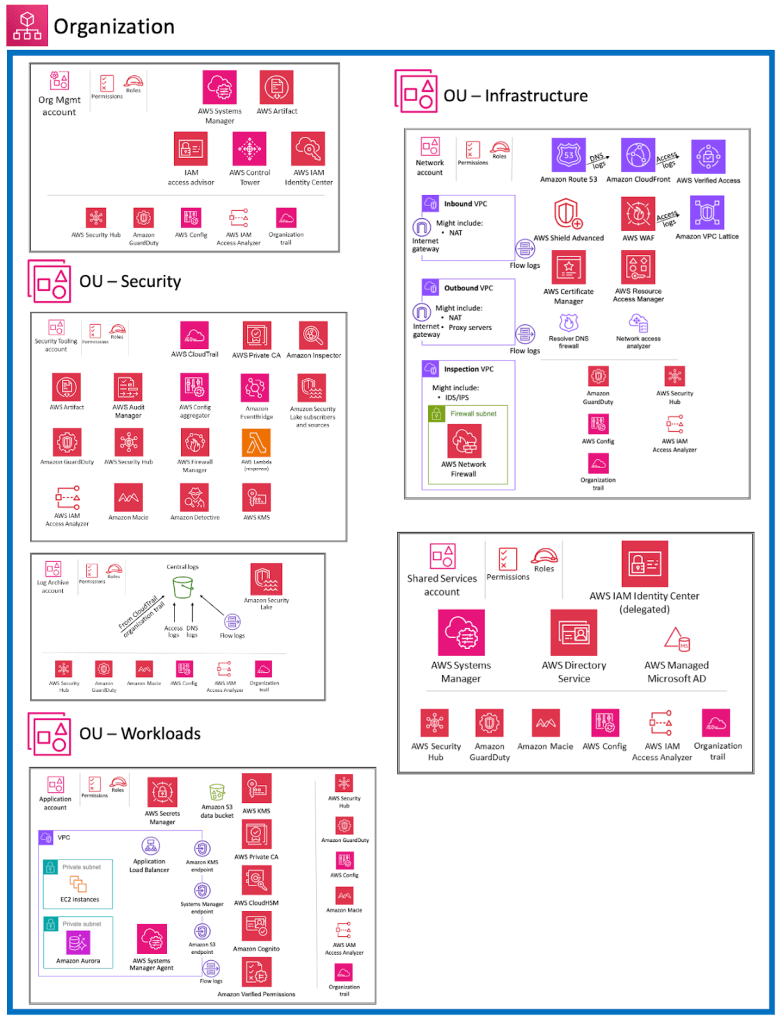

Dù cho khách hàng thuộc khối SLG Hoa Kỳ đang ở giai đoạn nào – mới bắt đầu sử dụng AWS, mở rộng quy mô, hay đang lên kế hoạch nâng cấp môi trường hiện có – thì việc xây dựng một nền tảng vững chắc (foundation) trên AWS là điều cốt yếu, trong đó yếu tố tuân thủ (compliance) phải luôn được đặt lên hàng đầu. Một khía cạnh quan trọng của nền tảng này chính là việc tổ chức môi trường AWS theo một chiến lược đa tài khoản (multi-account strategy). Việc sử dụng AWS Organizations cùng với một chiến lược đa tài khoản phù hợp là những yếu tố không thể thiếu của một kiến trúc bảo mật vững chắc. Việc phân tách hợp lý giữa các workload, các nhóm và các chức năng sẽ tạo nền tảng cho các chiến lược phân quyền trách nhiệm (separation of duties) và phòng thủ theo chiều sâu (defense-in-depth).

Kiến trúc Bảo mật Tham chiếu dành cho khách hàng khối SLG Hoa Kỳ

Sơ đồ sau minh họa kiến trúc tham chiếu bảo mật AWS điển hình cho khách hàng US SLG. Sơ đồ kiến trúc này hiển thị kiến trúc cho sáu tài khoản: tài khoản quản lý tổ chức, tài khoản cho công cụ bảo mật, lưu trữ nhật ký, mạng, dịch vụ dùng chung và ứng dụng.

Hình 1: Phương pháp tiếp cận nhiều tài khoản để đáp ứng chương trình tuân thủ thông thường.

Bạn đang cần hỗ trợ về vấn đề tuân thủ cho môi trường AWS của mình? AWS có thể giúp bạn đáp ứng các yêu cầu dành riêng cho khách hàng thuộc khối SLG Hoa Kỳ. Dịch vụ AWS Security Assurance Services có thể hỗ trợ đảm bảo tính toàn vẹn của hạ tầng và dữ liệu trên AWS, bao gồm việc tuân thủ các bộ tiêu chuẩn (frameworks) như Health Insurance Portability and Accountability Act (HIPAA), National Institute of Standards and Technology (NIST), Federal Risk and Authorization Management Program (FedRAMP), Federal Information Security Management Act (FISMA), và Criminal Justice Information Services (CJIS).

Góc nhìn Chuyên gia về Bảo mật cho khách hàng khối SLG Hoa Kỳ trên AWS

Với AWS, khách hàng US SLG quản lý các biện pháp kiểm soát quyền riêng tư của dữ liệu và kiểm soát cách dữ liệu được sử dụng, ai có quyền truy cập vào dữ liệu và cách dữ liệu được mã hóa. AWS tăng cường bảo mật dữ liệu bằng cách đảm bảo dữ liệu được bảo vệ khỏi mọi quyền truy cập của nhà điều hành AWS. Điều này đạt được thông qua việc sử dụng các công nghệ như AWS Nitro System , tạo ra các môi trường an toàn, biệt lập để xử lý dữ liệu. AWS Nitro được bên thứ ba chứng thực và đưa vào các điều khoản dịch vụ (#96) để duy trì thỏa thuận mức dịch vụ (SLA) rằng nhân viên AWS không được truy cập vào dữ liệu trên AWS Nitro System. AWS cung cấp mã hóa cho dữ liệu khi lưu trữ và khi truyền tải. Dữ liệu nhạy cảm được bảo vệ khỏi quyền truy cập trái phép mọi lúc, kể cả trong quá trình sử dụng tích cực trong môi trường. AWS cung cấp chiến lược mã hóa toàn diện đáp ứng các yêu cầu về bảo mật, quyền riêng tư và tuân thủ của nhiều ngành công nghiệp US SLG. Với cách tiếp cận này, dữ liệu vẫn an toàn và riêng tư, bất kể trạng thái của dữ liệu.

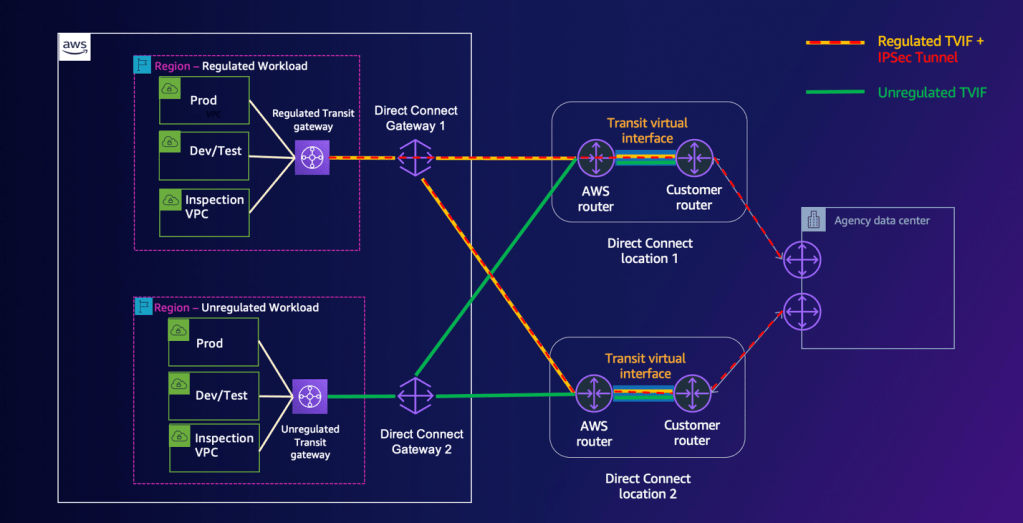

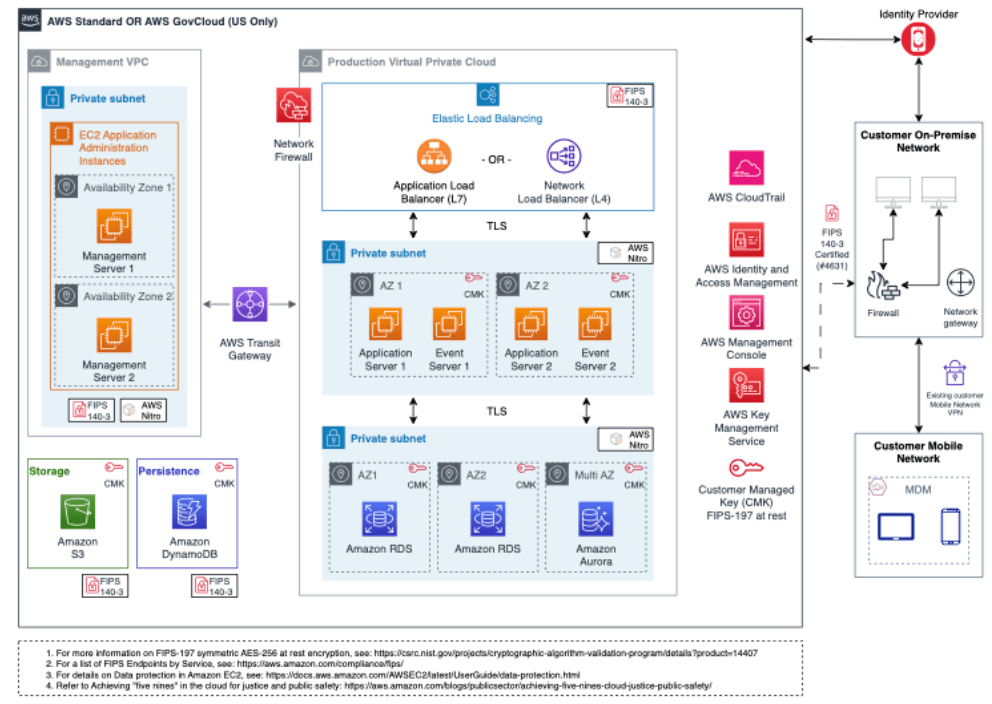

Khách hàng US SLG có thể tách khối lượng công việc được quản lý khỏi khối lượng công việc không được quản lý, như thể hiện trong sơ đồ sau. Kiến trúc này cho phép khách hàng US SLG giới hạn phạm vi tuân thủ thông qua phân đoạn mạng—ví dụ: bằng cách sử dụng mạng cục bộ ảo (VLAN) riêng biệt—và áp dụng các biện pháp kiểm soát bảo mật cần thiết để bảo mật dữ liệu được quản lý như triển khai mã hóa khi truyền bằng đường hầm VPN IPSec tuân thủ Tiêu chuẩn xử lý thông tin liên bang (FIPS) qua AWS Direct Connect . Ngoài ra, Application Load Balancer (ALB) và Network Load Balancer (NLB) cũng hỗ trợ các chính sách TLS sử dụng các mô-đun mật mã được chứng nhận FIPS 140-3 để bảo vệ thông tin nhạy cảm. Khách hàng cũng có thể kích hoạt các biện pháp kiểm soát bảo mật bổ sung như triển khai kiểm tra đám mây riêng ảo (VPC) để kiểm tra tập trung lưu lượng truy cập vào và ra khỏi môi trường được quản lý. AWS cũng khuyến nghị triển khai Amazon VPC Block Public Access (BPA) cho các VPC lưu trữ dữ liệu được quản lý để hạn chế quyền truy cập internet.

Hình 2: Ví dụ về một kết nối có tính dự phòng.

Hướng dẫn theo từng lĩnh vực ngành dành cho khách hàng khối SLG Hoa Kỳ

Mỗi khách hàng thuộc khối SLG Hoa Kỳ lại có những yêu cầu tuân thủ khác nhau. Các phần dưới đây sẽ cung cấp những hướng dẫn chung cho các tổ chức hoạt động trong các lĩnh vực sau:

- Tư pháp và An toàn Công cộng

- Tài chính và Hành chính công

- Y tế và Dịch vụ Dân sinh

Công lý và an toàn công cộng cho Khách hàng US SLG

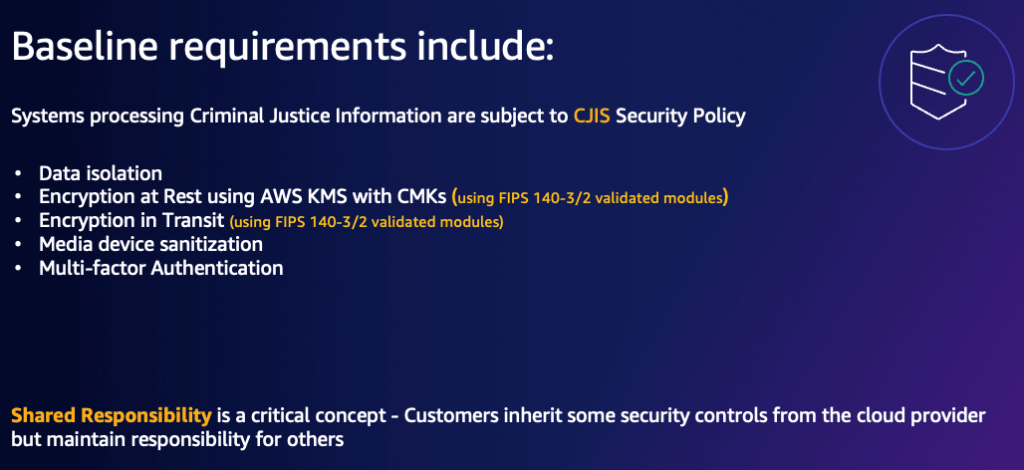

Hệ thống công lý và an toàn công cộng (JPS) thường lưu trữ và xử lý thông tin công lý hình sự (CJI) và phải đáp ứng các yêu cầu của Chính sách bảo mật CJIS. Bạn có thể đọc thêm về AWS và CJIS trên trang web này . Chip bảo mật Nitro cho phép nền tảng đám mây an toàn nhất với bề mặt tấn công được giảm thiểu khi các chức năng ảo hóa và bảo mật được chuyển giao cho phần cứng và phần mềm chuyên dụng. Ngoài ra, mô hình bảo mật bị khóa cấm mọi quyền truy cập quản trị, bao gồm cả quyền truy cập của nhân viên Amazon—loại bỏ khả năng xảy ra lỗi của con người và sự can thiệp.

Sơ đồ dưới đây minh họa các yêu cầu nền tảng của Chính sách Bảo mật CJIS (CJIS Security Policy), bao gồm:

- Cách ly dữ liệu

- Mã hóa dữ liệu khi lưu trữ (at rest) bằng dịch vụ AWS Key Management Service (AWS KMS) với Khóa do Khách hàng quản lý (CMK)

- Mã hóa dữ liệu khi đang truyền đi (in transit)

- Xóa dữ liệu an toàn khỏi các thiết bị lưu trữ (Media device sanitization)

- Xác thực đa yếu tố (MFA)

Hình 3: Yêu cầu cơ bản đối với CJIS.

Bằng cách loại bỏ quyền truy cập vào dữ liệu khách hàng, toàn bộ quy trình được đơn giản hóa và các vectơ đe dọa tiềm ẩn đối với CJI được giảm thiểu. Những cải tiến trong việc tuân thủ CJIS của FBI cho phép các cơ quan và đối tác công nghệ chính phủ của họ triển khai các biện pháp kiểm soát truy cập nghiêm ngặt, ít đặc quyền nhất theo yêu cầu của Chính sách bảo mật CJIS. Khách hàng US SLG duy trì quyền sở hữu và kiểm soát hoàn toàn đối với dữ liệu CJIS nhạy cảm của họ. Những cải tiến này cũng giúp bảo toàn chuỗi lưu ký quan trọng đối với bằng chứng kỹ thuật số trên đám mây bằng cách loại bỏ nhân sự nhà cung cấp đám mây khỏi tác động đến chuỗi lưu ký bằng chứng kỹ thuật số trên đám mây. Các phiên bản điện toán ảo AWS Nitro System hoạt động trên mô hình bảo mật bị khóa , cấm mọi quyền truy cập quản trị tương tác, bao gồm cả quyền truy cập của nhân viên AWS, trong khi AWS KMS cung cấp mã hóa đối xứng do khách hàng kiểm soát đối với dữ liệu khi không hoạt động.

Tài chính và Hành chính công: Hướng dẫn cho khách hàng khối SLG Hoa Kỳ

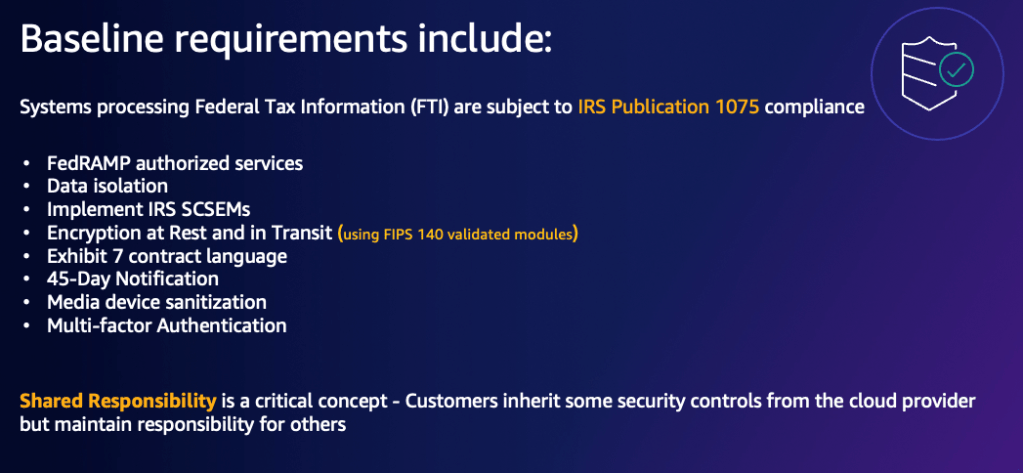

Các khách hàng thuộc khối SLG Hoa Kỳ như cơ quan thuế, lao động, hay hỗ trợ trẻ em thường xuyên phải xử lý Thông tin Thuế Liên bang (FTI), một loại dữ liệu chịu sự quản lý của quy định IRS Publication 1075. (Bạn có thể đọc thêm về AWS và IRS-1075 tại trang web này). Tiêu chuẩn IRS-1075 được xây dựng dựa trên bộ kiểm soát NIST 800-53 Rev5, kèm theo một số yêu cầu bổ sung, bao gồm cả Ma trận Đánh giá An ninh Máy tính của IRS (SCSEM). IRS yêu cầu các dịch vụ phải được ủy quyền theo tiêu chuẩn FedRAMP. Đồng thời, IRS cũng công nhận AWS KMS và AWS Nitro System là các công nghệ cung cấp khả năng cách ly logic cho dữ liệu FTI trong các môi trường chia sẻ tài nguyên (mixed tenancy environments). Do đó, khách hàng không bắt buộc phải sử dụng máy chủ vật lý riêng (dedicated hosts).

Sơ đồ dưới đây minh họa các yêu cầu nền tảng cho lĩnh vực tài chính và hành chính công, bao gồm:

- Sử dụng các dịch vụ được ủy quyền theo tiêu chuẩn FedRAMP

- Cách ly dữ liệu

- Triển khai Ma trận Đánh giá An ninh Máy tính của IRS (SCSEM)

- Mã hóa dữ liệu khi lưu trữ (at rest) và khi đang truyền đi (in transit)

- Áp dụng ngôn ngữ hợp đồng theo Phụ lục 7 (Exhibit 7)

- Thông báo trước 45 ngày

- Xóa dữ liệu an toàn khỏi các thiết bị lưu trữ

- Xác thực đa yếu tố (MFA)

Hình 4: Yêu cầu cơ bản về tài chính và hành chính công.

Ngoài ra, để giúp khách hàng khối SLG Hoa Kỳ đáp ứng các yêu cầu tuân thủ của IRS 1075 đối với dữ liệu FTI, AWS khuyến nghị áp dụng các phương pháp tốt nhất (best practices) sau đây:

- Cách ly logic các workload chứa dữ liệu FTI trong một tài khoản AWS chuyên dụng hoặc một kết nối Amazon Virtual Private Cloud (Amazon VPC) riêng biệt. Dữ liệu chỉ được lưu trữ tại các Vùng của AWS ở Hoa Kỳ.

- Sử dụng các chính sách kiểm soát dịch vụ của AWS Organizations (SCPs) hoặc các chính sách của AWS Identity and Access Management (IAM) để giới hạn các dịch vụ và Vùng được phép sử dụng cho các tài khoản chứa dữ liệu FTI.

- Triển khai nguyên tắc đặc quyền tối thiểu (least privilege) cho truy cập IAM, sử dụng Xác thực đa yếu tố (MFA), và áp dụng mã hóa theo chuẩn FIPS 140 bằng cách sử dụng khóa do khách hàng quản lý trên AWS KMS.

- Hạn chế truy cập internet vào các VPC và subnet chứa dữ liệu FTI.

- Cấu hình các dịch vụ AWS như ELB, AWS Site-to-Site VPN, và các thiết bị ảo (virtual appliances) để sử dụng các module đã được xác thực theo chuẩn FIPS.

- Thiết lập hệ thống ghi log và giám sát toàn diện bằng cách sử dụng các dịch vụ như AWS CloudTrail, access log của Amazon S3, AWS Config, Amazon GuardDuty, và AWS Security Hub.

- Luôn tham khảo các tài liệu hướng dẫn về bảo mật của Văn phòng Biện pháp Bảo vệ thuộc IRS, Kiến trúc Bảo mật Tham chiếu của AWS, và các kết quả từ AWS Trusted Advisor để duy trì trạng thái tuân thủ.

Tham khảo hướng dẫn về bảo mật điện toán đám mây của Văn phòng Bảo vệ IRS , Kiến trúc tham chiếu bảo mật AWS và các phát hiện của AWS Trusted Advisor để duy trì trạng thái tuân thủ.

Y tế và Dịch vụ Dân sinh: Hướng dẫn cho khách hàng khối SLG Hoa Kỳ

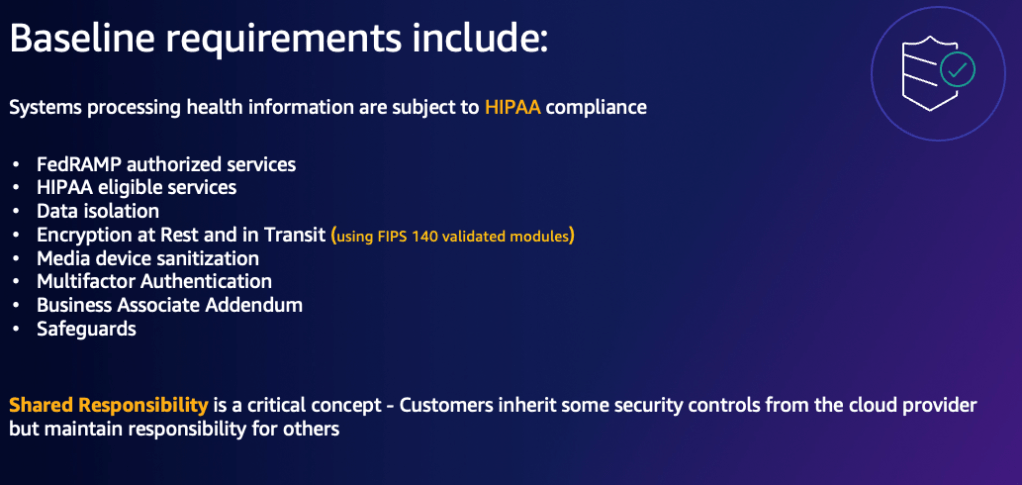

Các hệ thống dịch vụ y tế và nhân sinh (HHS) trên AWS được thiết kế để thu thập, lưu trữ và xử lý dữ liệu nhạy cảm một cách an toàn, bao gồm thông tin nhận dạng cá nhân (PII), thông tin y tế được bảo vệ (PHI) và FTI. Các hệ thống này yêu cầu các biện pháp kiểm soát bảo mật và quyền riêng tư nghiêm ngặt, cùng với việc tuân thủ các yêu cầu tuân thủ theo quy định cụ thể như HIPAA đối với PHI, Tiêu chuẩn rủi ro tối thiểu có thể chấp nhận được đối với các sàn giao dịch (MARS-E) đối với các thực thể quản lý Đạo luật chăm sóc sức khỏe giá cả phải chăng (ACA) và Ấn phẩm 1075 của IRS đối với việc xử lý FTI. Bạn có thể đọc thêm về AWS và HIPAA trên trang web này . AWS cung cấp một bộ công cụ và dịch vụ toàn diện để tạo điều kiện tuân thủ, bao gồm AWS Security Hub, AWS Config và AWS CloudTrail, tự động hóa việc xác thực tuân thủ, chuyển đổi những hoạt động thường là thủ công, định kỳ trong các trung tâm dữ liệu truyền thống thành các quy trình thường xuyên, liên tục giúp tăng cường đáng kể tình trạng bảo mật của khối lượng công việc của HHS.

Sơ đồ dưới đây minh họa các yêu cầu nền tảng cho lĩnh vực Y tế và Dịch vụ Dân sinh (HHS), bao gồm:

- Sử dụng các dịch vụ được ủy quyền theo tiêu chuẩn FedRAMP

- Sử dụng các dịch vụ đủ điều kiện HIPAA

- Cách ly dữ liệu

- Mã hóa dữ liệu khi lưu trữ (at rest) và khi đang truyền đi (in transit)

- Xóa dữ liệu an toàn khỏi các thiết bị lưu trữ

- Xác thực đa yếu tố (MFA)

- Ký kết Phụ lục Đối tác Kinh doanh (Business Associate Addendum – BAA)

- Triển khai các biện pháp bảo vệ (Safeguards)

Hình 5: Yêu cầu cơ bản đối với HHS.

Khối lượng công việc của HHS có thể được cô lập hiệu quả trong các tài khoản chuyên dụng với dữ liệu được lưu trữ trong các Khu vực Hoa Kỳ, sử dụng các chính sách IAM ít đặc quyền nhất, MFA và mã hóa FIPS cho dữ liệu khi lưu trữ và khi truyền. Việc ghi nhật ký và giám sát được hợp lý hóa thông qua các dịch vụ như AWS CloudTrail, AWS Config, Amazon GuardDuty và AWS Security Hub, nhằm tuân thủ các yêu cầu của IRS và HIPAA. AWS giúp khách hàng US SLG hỗ trợ tuân thủ HIPAA có thể được quản lý trên nhiều tài khoản bằng cách sử dụng Tổ chức, cho phép các thực thể được bảo vệ và các đối tác kinh doanh của họ xử lý, lưu trữ và truyền PHI một cách an toàn bằng các dịch vụ đủ điều kiện HIPAA. Ngoài ra, AWS Trusted Advisor cung cấp các biện pháp kiểm tra để giúp khách hàng duy trì trạng thái bảo mật của họ đối với khối lượng công việc của HHS được quản lý. Các dịch vụ đủ điều kiện HIPAA và các dịch vụ tuân thủ FedRAMP có sẵn trong các khu vực AWS Hoa Kỳ.

Kiến trúc tham chiếu sau đây nêu bật một ứng dụng web đang xử lý và lưu trữ dữ liệu được quản lý trong vùng AWS US. Kiến trúc này nêu bật việc sử dụng các điểm cuối FIPS 140-2 hoặc 140-3 để mã hóa dữ liệu khi đang truyền, cũng như cấu hình AWS KMS để mã hóa dữ liệu khi đang lưu trữ. Kiến trúc này cũng cho biết nơi các dịch vụ hoạt động cả bên trong và bên ngoài VPC sản xuất.

Hình 6: Kiến trúc tham chiếu cho khối lượng công việc tuân thủ.

Kết luận

Các Vùng của AWS tại Hoa Kỳ cung cấp cho khách hàng khối SLG Hoa Kỳ những khả năng mạnh mẽ và linh hoạt để đáp ứng các yêu cầu tuân thủ. Thông qua một chiến lược mã hóa toàn diện, AWS bảo vệ dữ liệu nhạy cảm, qua đó cho phép khách hàng có quyền lựa chọn Vùng AWS nào tại Hoa Kỳ phù hợp nhất với sứ mệnh riêng của họ.

Mô hình Trách nhiệm Chia sẻ của AWS, kết hợp với các chương trình tuân thủ sâu rộng và các hướng dẫn chuyên biệt cho từng ngành, giúp trao quyền cho khách hàng khối SLG Hoa Kỳ để họ có thể đạt được và duy trì trạng thái tuân thủ với hàng loạt các tiêu chuẩn quy định. Dù là trong lĩnh vực tư pháp và an toàn công cộng, tài chính và hành chính công, hay y tế và dịch vụ dân sinh, AWS đều cung cấp các công cụ và dịch vụ cần thiết để bảo mật workload và dữ liệu. Điều này cho phép khách hàng có thể lựa chọn môi trường đám mây phù hợp nhất với các nhu cầu tuân thủ riêng biệt của mình. Những tiến bộ trong công nghệ của AWS—như Nitro System và AWS KMS—càng củng cố thêm vị thế bảo mật cho các workload của khu vực công, cho phép một phương pháp tiếp cận dựa trên tuân thủ và có đầy đủ thông tin hơn khi lựa chọn môi trường đám mây.

Các cơ quan thuộc khối SLG Hoa Kỳ trên khắp đất nước đang sử dụng sức mạnh của AWS để khai phá tiềm năng dữ liệu, cải thiện trải nghiệm cho người dân, và mang lại những kết quả tốt hơn. Để tìm hiểu cách các chính phủ sử dụng AWS để đổi mới vì người dân, thiết kế những trải nghiệm hấp dẫn cho họ, và hơn thế nữa, mời bạn truy cập trang AWS Cloud for State and Local Governments hub.

TAGS: AWS Artifact, AWS GovCloud (US), AWS IAM, AWS Organizations, Khu vực công AWS, AWS Security Hub, bảo mật, chính quyền tiểu bang và địa phương

Vignesh Srinivasan

Vignesh là kiến trúc sư giải pháp cao cấp tại AWS. Trước đây, anh từng làm việc với Trung tâm Dịch vụ Medicare & Medicaid (CMS), bao gồm hỗ trợ triển khai Hệ thống Trao đổi Y tế Liên bang như một phần của Đạo luật Chăm sóc Sức khỏe Giá cả phải chăng (Affordable Care Act). Anh cũng từng tham gia nhóm khắc phục sự cố healthcare.gov và di chuyển hệ thống này thành công sang AWS. Vignesh có bằng thạc sĩ tại Học viện Công nghệ Rochester và MBA tại Đại học Maryland.

Doug Gartner

Doug Gartner hỗ trợ các khách hàng công nghệ chiến lược trong lĩnh vực chính phủ với vai trò tư vấn kỹ thuật liên quan đến kiến trúc ứng dụng trên AWS. Anh có hơn 14 năm kinh nghiệm trong ngành kỹ thuật phần mềm và đã tham gia thiết kế, triển khai nhiều ứng dụng phần mềm quy mô lớn. Chuyên môn chính của Doug tập trung vào hệ thống phân tán và kỹ thuật dữ liệu

Sohaib Tahir

Sohaib là kiến trúc sư giải pháp cấp cao và lãnh đạo kỹ thuật tại AWS, nơi anh hợp tác với các cơ quan chính phủ bang và địa phương của Mỹ để hiện đại hóa các hệ thống tài chính và hành chính quan trọng. Với hơn 15 năm kinh nghiệm công nghệ và kỹ thuật, anh đã giúp các cơ quan thuế, sở lao động, hệ thống hưu trí và nhiều tổ chức chính phủ khác chuyển đổi hoạt động thông qua việc áp dụng điện toán đám mây. Công việc của anh cho phép các tổ chức này phục vụ người dân hiệu quả hơn nhờ các giải pháp kỹ thuật số an toàn, linh hoạt và có khả năng mở rộng. Sohaib chuyên về kiến trúc hệ thống cloud-native, giúp các cơ quan tinh giản quy trình thu thuế, nâng cao dịch vụ việc làm, quản lý chương trình hưu trí và tối ưu hóa các hoạt động tài chính thiết yếu khác của chính phủ.