Tác giả: Sean Phuphanich, Ivo Janssen, và Sujata Abichandani

Ngày đăng: 18 tháng 04 năm 2025

Danh mục: Advanced (300), Amazon FSx for NetApp ONTAP, Technical How-to

Trong một chiến lược bảo mật nhiều lớp như “phòng thủ theo chiều sâu” (defense-in-depth), khi các biện pháp phòng ngừa (prevention) thất bại, thì việc giảm thiểu thiệt hại (mitigation) trở nên cực kỳ quan trọng. Hầu hết các dịch vụ lưu trữ của AWS sử dụng phương pháp lưu trữ bất biến (immutable storage) và khôi phục từ bản sao lưu (backup) để giảm thiểu tác động của ransomware. Tuy nhiên, Autonomous Ransomware Protection (ARP), một tính năng bảo mật mới của dịch vụ Amazon FSx for NetApp ONTAP (viết tắt là FSx for ONTAP), còn tiến một bước xa hơn. FSx for ONTAP là một dịch vụ được quản lý toàn phần (fully managed), cung cấp giải pháp lưu trữ chia sẻ hiệu suất cao, có khả năng mở rộng và đáng tin cậy, được xây dựng trên hệ thống tệp ONTAP của NetApp, và tính năng ARP của nó nổi bật với cả khả năng phát hiện (detection) và khôi phục nhanh chóng (fast recovery) sau các cuộc tấn công ransomware. Mặc dù AWS cung cấp nhiều phương pháp để bảo vệ dữ liệu và vận hành các workload có khả năng phục hồi cao (resilient), trong bài viết này, chúng tôi sẽ tập trung giải thích về NetApp Autonomous Ransomware Protection (ARP): nó là gì, hoạt động ra sao, và cách sử dụng nó để tăng cường bảo vệ dữ liệu trên các hệ thống tệp của FSx for ONTAP.

Cách ARP giúp bảo vệ chống lại ransomware

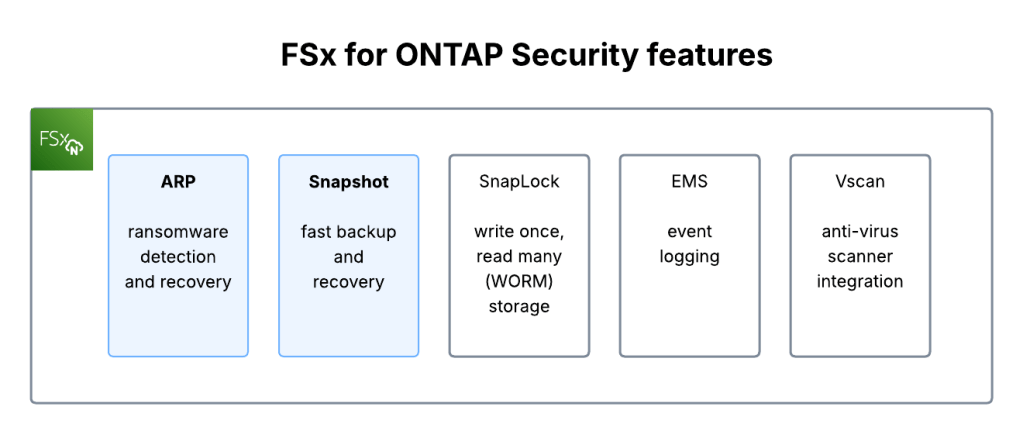

Hình 1: Các tính năng bảo mật của ONTAP

ARP là một tính năng của NetApp ONTAP giúp giám sát hệ thống tệp của bạn một cách chủ động để phát hiện hoạt động bất thường và tự động tạo ONTAP Snapshots khi phát hiện một cuộc tấn công tiềm ẩn, từ đó giúp bạn bảo vệ dữ liệu quan trọng trong doanh nghiệp trước nhiều tình huống ransomware khác nhau. ONTAP Snapshots sử dụng cơ chế redirect-on-write (ROW) lên hệ thống tệp và có thể thực hiện sao lưu và phục hồi dữ liệu ở quy mô hàng terabyte chỉ trong vài giây – nhanh hơn rất nhiều so với các phương pháp backup/restore truyền thống dựa vào việc truyền dữ liệu qua mạng về hệ thống tệp.

ARP phân tích các mẫu truy cập của workload để phát hiện chủ động các hoạt động đáng ngờ. Hệ thống phân tích của ARP phát hiện những thay đổi về entropy (tức là mức độ ngẫu nhiên của dữ liệu trong một tệp), thay đổi trong loại phần mở rộng của tệp (ví dụ: một phần mở rộng không thuộc các định dạng thông dụng), và thay đổi về IOPS của tệp (tức là sự gia tăng đột biến về hoạt động bất thường với dữ liệu được mã hóa) để xác định khả năng xảy ra sự kiện ransomware. Một hoặc nhiều kiểu mẫu trên có thể chỉ ra một cuộc tấn công ransomware tiềm ẩn. Nếu phát hiện hoạt động khả nghi, ARP sẽ tự động tạo snapshot của volume bị ảnh hưởng và tùy theo mức độ nghiêm trọng – sẽ tạo cảnh báo mà bạn có thể đọc được thông qua Event Management System (EMS), ONTAP CLI hoặc REST API.

Để xem thông tin chi tiết về một sự kiện đáng ngờ, bạn có thể tạo một báo cáo (report) trên (các) volume bị ảnh hưởng; báo cáo này sẽ hiển thị xác suất và dòng thời gian của cuộc tấn công. Sau khi xem xét báo cáo, bạn có thể ghi nhận lại rằng cảnh báo này là một trường hợp “dương tính giả” (false positive) hay là một cuộc tấn công đáng ngờ. Đối với một cuộc tấn công đáng ngờ, trước tiên bạn cần tìm hiểu và khắc phục phạm vi của cuộc tấn công, sau đó mới tiến hành khôi phục dữ liệu từ bản snapshot do ARP tạo ra. Ngược lại, nếu bạn xác định rằng cảnh báo này chỉ là một báo động giả, bản snapshot do ARP tạo ra sẽ tự động bị xóa.

ARP giúp giảm thiểu thời gian gián đoạn do các cuộc tấn công nhắm vào các file share sử dụng SMB hoặc NFS đang chạy trên FSx for ONTAP. Ví dụ, một instance tính toán bị xâm nhập có thể được cấp quyền truy cập vào file share và tiến hành mã hóa tất cả dữ liệu mà nó có quyền truy cập. ARP sẽ phát hiện cuộc tấn công, tạo Snapshot và ghi log cảnh báo (các cảnh báo này có thể được chuyển tiếp dưới dạng syslog đến các hệ thống khác). Quản trị viên có thể phản hồi cảnh báo, xem báo cáo về các tệp bị ảnh hưởng và thực hiện quy trình khôi phục.

Có các khối lượng công việc mà ARP có thể hoạt động kém hiệu quả hơn trong việc phát hiện, do mẫu hành vi sử dụng thông thường không thể phân biệt rõ với hoạt động đáng ngờ. Ví dụ, nếu bạn thường xuyên tạo hoặc xóa hàng trăm nghìn tệp – như trong môi trường kiểm thử hoặc phát triển – thì những hành vi này không thể được phân biệt hiệu quả với hành vi của ransomware.

Hướng dẫn kỹ thuật chi tiết

Để thiết lập ARP, chúng tôi sẽ minh họa các bước sau:

- Cài đặt và kích hoạt tính năng

- Phát hiện và báo cáo

- Khôi phục sau một cuộc tấn công ransomware

Các hướng dẫn giả định rằng bạn đã có thông tin đăng nhập fsxadmin và đã kết nối tới ONTAP CLI thông qua management endpoint trong môi trường thử nghiệm. Các lệnh trong tài liệu hướng dẫn này được thực hiện trên ONTAP CLI, trừ khi có ghi chú khác.

Cài đặt và kích hoạt ARP

ARP có hai chế độ: “learning mode” (còn gọi là “dry-run mode”) và “active mode”. ARP được quản lý thông qua ONTAP CLI hoặc ONTAP REST API.

Đầu tiên, chúng ta kích hoạt ARP ở learning mode, có thể áp dụng trên một volume hiện có:

security anti-ransomware volume dry-run -volume <vol_name> -vserver <svm_name>

hoặc trên một volume mới:

volume create -volume <vol_name> -vserver <svm_name> -aggregate <aggr_name> -size <nn> -anti-ransomware-state dry-run -junction-path </path_name>

Lưu ý rằng với các volume hiện có, chế độ learning và active chỉ áp dụng cho dữ liệu mới được ghi sau khi bật ARP. Dữ liệu đã tồn tại trước đó trong volume sẽ không được quét và phân tích, vì đặc điểm của lưu lượng dữ liệu bình thường trước đó được giả định dựa trên dữ liệu mới sau khi volume được bật ARP.

NetApp khuyến nghị sử dụng learning mode trong tối đa 30 ngày (như mô tả ở trên) trước khi chuyển volume sang chế độ active. ARP sẽ tự động xác định khoảng thời gian học tập tối ưu và chuyển đổi tự động từ learning mode sang active mode, có thể xảy ra sớm hơn 30 ngày.

Để kích hoạt ARP trực tiếp ở active mode trên volume hiện có, sử dụng lệnh sau:

security anti-ransomware volume enable -volume <vol_name> -vserver <svm_name>

Bạn cũng có thể bật ARP mặc định ở cấp độ SVM, áp dụng cho tất cả các volume được tạo mới:

vserver modify -vserver <svm_name> -anti-ransomware-default-volume-state dry-run

Và cuối cùng, bạn có thể kiểm tra trạng thái ARP:

security anti-ransomware volume show

Để kiểm tra trạng thái của một volume cụ thể:

security anti-ransomware show -vserver <svm_name> -volume <vol_name>

Để biết thêm thông tin về các tùy chọn cấu hình ARP, bao gồm các giá trị mặc định, vui lòng tham khảo ONTAP command reference.

Phát hiện và báo cáo

ARP tạo cảnh báo khi phát hiện dữ liệu bị làm ngẫu nhiên, IOPS cao từ các tệp bị mã hóa hoặc phần mở rộng tệp bất thường. Các cảnh báo này có thể được xem trong EMS messages, ONTAP CLI hoặc REST API, và sẽ thuộc một trong hai loại: False positive (báo động giả) hoặc cuộc tấn công ransomware tiềm ẩn. Một tệp báo cáo chứa danh sách các tệp nghi bị ransomware ảnh hưởng có thể được tạo ra thông qua ONTAP CLI. Sau khi đánh giá mối đe dọa, tùy thuộc vào phản hồi của quản trị viên, các hoạt động tệp trong tương lai sẽ tiếp tục được giám sát.

Bạn có thể cấu hình cảnh báo để ARP gửi thông báo khi phát hiện phần mở rộng tệp mới hoặc khi tạo snapshot. Tham khảo thêm tại Configure ARP alerts. Các thông số phát hiện tấn công có thể được điều chỉnh để phù hợp hơn với từng loại workload cụ thể. Một số kết quả mẫu dưới đây sẽ giúp bạn hình dung điều gì sẽ xảy ra trong một cuộc tấn công.

Để kiểm tra ARP đã tạo snapshot nào chưa:

snapshot show -vserver <svm_name> -volume <vol_name> -snapshot Anti_ransomware_backup

[kết quả mẫu]:

—Blocks—

Snapshot Size Total% Used%

——————————- ——– —— —–

Anti_ransomware_backup.2025-04-07_1503 3.40MB 0% 10%

hourly.2025-04-07_1505 1.45GB 0% 98%

hourly.2025-04-07_1605 140KB 0% 0%

Trước tiên, kiểm tra thời gian và mức độ nghiêm trọng của cuộc tấn công:

security anti-ransomware volume show -vserver <svm_name> -volume <vol_name>

[kết quả mẫu]:

Vserver Name: fsx

Volume Name: Vol1

State: enabled

Dry Run Start Time: –

Attack Probability: low

Attack Timeline: 04/07/2025 15:08:57

Number of Attacks: 1

Bạn cũng có thể kiểm tra thông báo trong nhật ký EMS:

event log show -message-name callhome.arw.activity.seen

[kết quả mẫu]:

Time Node Severity Event

——————- —————- ————- ————————

04/07/2025 11:27:55 cluster2-01 ALERT callhome.arw.activity.seen: Call-home message for Vol1 (UUID: c437827d-8062-11ed-9f93-005056a0123) svm1 (UUID: 4574c5fe-8916-11ec-b931-005056a0123)

Sau đó, tạo báo cáo tấn công:

security anti-ransomware volume attack generate-report -vserver <svm_name> -volume <vol_name> -dest-path <[svm_name:]vol_name/[sub-dir-name]>

Bạn có thể xem tệp báo cáo từ hệ thống tệp:

[file mẫu]:

1 “4/07/2025 03:08:57” /folder/file1.jpg.cf242b 1

2 “4/07/2025 03:08:57” /folder/file2.jpg.2b591a 1

3 “4/07/2025 03:08:57” /folder/file3.jpg.4812e1 1

[file continues…]

Dựa trên đánh giá cuộc tấn công, bạn có thể đánh dấu sự kiện là False Positive hoặc là cuộc tấn công ransomware tiềm ẩn.

Để đánh dấu là False Positive (hành động này sẽ xóa snapshot):

anti-ransomware volume attack clear-suspect -vserver <svm_name> -volume <vol_name> [<extension identifiers>] -false-positive true

Để xử lý một cuộc tấn công tiềm ẩn, trước tiên hãy phản ứng với cuộc tấn công, sau đó khôi phục dữ liệu từ snapshot do ARP tạo. Chỉ sau khi khôi phục dữ liệu, bạn mới ghi nhận quyết định và tiếp tục giám sát:

anti-ransomware volume attack clear-suspect -vserver <svm_name> -volume <vol_name> [<extension identifiers>] -false-positive false

Khôi phục

Trước khi khôi phục dữ liệu, điều quan trọng là phải xử lý hoạt động bất thường được ARP phát hiện. Khi sự kiện ransomware được xác nhận, volume có thể được khôi phục bằng snapshot do ARP tạo, có tên là Anti_ransomware_backup. Snapshot ARP sẽ bị khóa khi nghi ngờ có cuộc tấn công ransomware. Các snapshot bị khóa không thể bị xóa, trừ khi cuộc tấn công được xác định là false positive. Quản trị viên cũng có thể chọn khôi phục từng tệp riêng lẻ từ volume thay vì toàn bộ snapshot.

Sau khi xác định một cuộc tấn công, bạn có thể khôi phục volume từ snapshot. Trước tiên, bạn sẽ cần giải phóng khóa trên snapshot Anti_ransomware_backup. Nếu hệ thống không ghi nhận một cuộc tấn công, bạn cần khôi phục snapshot này trước, sau đó mới có thể khôi phục các snapshot khác chồng lên.

Liệt kê tất cả các snapshot:

volume snapshot show -vserver <svm_name> -volume <volume>

Khôi phục một snapshot:

volume snapshot restore -vserver <svm_name> -volume <volume> -snapshot <snapshot>

Để khôi phục dữ liệu từ các snapshot cũ hơn, bạn cần giải phóng khóa của snapshot ARP trước. Đánh dấu sự kiện là một cuộc tấn công ransomware tiềm ẩn và xóa các tệp nghi ngờ:

anti-ransomware volume attack clear-suspect -vserver <svm_name> -volume <vol_name> [extension identifiers] -false-positive false

Sử dụng một trong các tham số sau để xác định phần mở rộng:

- [-seq-no integer] Số thứ tự của tệp trong danh sách nghi ngờ

- [-extension ext, … ] Các phần mở rộng tệp

- [-start-time date_time -end-time date_time] Thời gian bắt đầu và kết thúc cho phạm vi các tệp cần xóa, theo định dạng “MM/DD/YYYY HH:MM:SS”

Chi phí

ARP được cung cấp không tính thêm phí, tuy nhiên các chi phí tiêu chuẩn của FSx for ONTAP vẫn được áp dụng. Hãy nhớ dọn dẹp các tài nguyên không sử dụng sau khi kiểm thử hoàn tất để tránh phát sinh chi phí không cần thiết.

Tùy chọn bổ sung

Ngoài phạm vi của bài viết này, FSx for ONTAP có thể được tích hợp vào quy trình bảo mật của bạn. Các sự kiện EMS có thể được đưa vào hệ thống SIEM (security information and event management) để tập trung giám sát và quản lý các sự kiện bảo mật. NetApp Vscan, một tính năng của ONTAP cho phép chạy phần mềm chống virus của bên thứ ba được hỗ trợ, có thể tích hợp khả năng phát hiện phần mềm độc hại khi tệp được ghi vào hệ thống.

Ở phạm vi rộng hơn, bạn có thể tìm hiểu thêm các phương pháp bảo vệ toàn bộ môi trường AWS của mình tại đây.

Kết luận

Bằng cách hỗ trợ bảo vệ hệ thống tệp của bạn trước các cuộc tấn công ransomware, ARP giúp bạn duy trì tính liên tục trong hoạt động kinh doanh và nâng cao khả năng bảo vệ dữ liệu quan trọng được lưu trữ trên FSx for ONTAP. Trong bài viết này, chúng tôi đã trình bày về Autonomous Ransomware Protection (ARP) trên Amazon FSx for NetApp ONTAP như một phần không thể thiếu trong chiến lược bảo mật tổng thể cho các workload chạy trên đám mây. ARP dễ dàng thiết lập và cung cấp khả năng khôi phục nhanh hơn so với các giải pháp backup và recovery truyền thống. Các công cụ quản lý dựa trên CLI cho phép bạn kích hoạt ARP trên một volume. ARP sau đó sẽ phát hiện các sự kiện tiềm ẩn và tự động tạo snapshots. Quản trị viên có thể xem báo cáo, đánh dấu sự kiện là ransomware hoặc false positive, và khôi phục toàn bộ volume hoặc các tệp riêng lẻ từ snapshot. ARP khả dụng cho tất cả các hệ thống tệp FSx for ONTAP tại tất cả AWS Region nơi dịch vụ này được cung cấp. Tìm hiểu thêm về Amazon FSx for NetApp ONTAP.

Sean Phuphanich

Sean là Chuyên gia Công nghệ Cấp cao (Principal Technologist) tại AWS, tập trung vào việc giải quyết các thách thức phức tạp cho ngành công nghiệp. Anh là một lãnh đạo trong cộng đồng AWS Storage, dẫn dắt nhóm Public Sector Zero Trust Lab, và là kỹ thuật trưởng trong các mối quan hệ hợp tác với các đối tác ISV.

Ivo Janssen

Ivo là Kiến trúc sư Giải pháp Cấp cao (Senior Solutions Architect) tại AWS, làm việc trong đội ngũ hỗ trợ các tổ chức phi lợi nhuận. Anh yêu thích việc giải quyết các sứ mệnh của tổ chức phi lợi nhuận thông qua công nghệ đám mây. Cuối tuần, bạn có thể bắt gặp Ivo làm tình nguyện viên điều phối đường đua tại các sự kiện đua xe.

Sujata Abichandani

Sujata là Quản lý Tài khoản Kỹ thuật Cấp cao (Senior Technical Account Manager) phụ trách các khách hàng chiến lược tại AWS. Cô hỗ trợ khách hàng xử lý và khắc phục các sự cố kỹ thuật phức tạp. Sujata có chuyên môn về quản lý và di chuyển Network Attached Storage (NAS) giữa các hệ thống lưu trữ khác nhau.