Tác giả: Ryan Hillard, Muhammad Qazafi, và Renato Ahiable

Ngày đăng: 15 tháng 04 năm 2025

Danh mục: AWS IoT Core, AWS IoT Device Defender, AWS IoT Events, AWS IoT Greengrass, AWS IoT SiteWise, AWS Lambda, AWS Well-Architected Framework, Internet of Things, Public Sector, Security & Governance

Trong các bài viết trước của chúng tôi về cách các tổ chức khu vực công có thể bảo mật việc triển khai Internet of Things (IoT) của họ, chúng tôi đã giới thiệu bộ dịch vụ AWS IoT trong bài viết Bảo mật thiết bị Internet của tổ chức bạn bằng cách sử dụng AWS IoT và chúng tôi đi sâu vào giao tiếp IoT với 4 giao thức IoT phổ biến và các cân nhắc bảo mật.

Trong bài đăng này, chúng ta sẽ khám phá các dịch vụ AWS IoT trong NIST 800-183: Network of Things. NIST 800-183 trình bày một mô hình để thể hiện việc triển khai và thiết lập mối quan tâm về độ tin cậy của IoT, mà các dịch vụ AWS IoT có thể giúp các tổ chức khu vực công giải quyết. Chúng tôi sẽ đi sâu vào các lĩnh vực chính như xác thực, giám sát và giao tiếp an toàn.

NIST 800-183: Mạng lưới ‘vạn vật’

NIST 800-183 thiết lập một ngôn ngữ chung cho các giải pháp dựa trên IoT, bằng cách định nghĩa năm thành tố cơ bản (primitives):

- Cảm biến – Một thiết bị điện tử đo các tính chất vật lý (nhiệt độ, gia tốc)

- Tổng hợp – Một chức năng phần mềm chuyển đổi dữ liệu cảm biến thô thành dữ liệu tổng hợp, trung gian, có thể chạy trên một thiết bị độc lập, chẳng hạn như bộ vi xử lý hoặc vi điều khiển, hoặc có thể chạy trên một thiết bị phổ biến như điện thoại thông minh hoặc máy tính trên xe

- Kênh truyền thông – Một phương tiện truyền dữ liệu (có dây, không dây)

- Tiện ích bên ngoài – Một sản phẩm hoặc dịch vụ phần mềm hoặc phần cứng, được NIST định nghĩa rộng rãi có chủ đích, bao gồm điện toán đám mây và dịch vụ đám mây

- Trình kích hoạt quyết định – Một biểu thức điều kiện được viết dưới dạng phần mềm kích hoạt một hành động

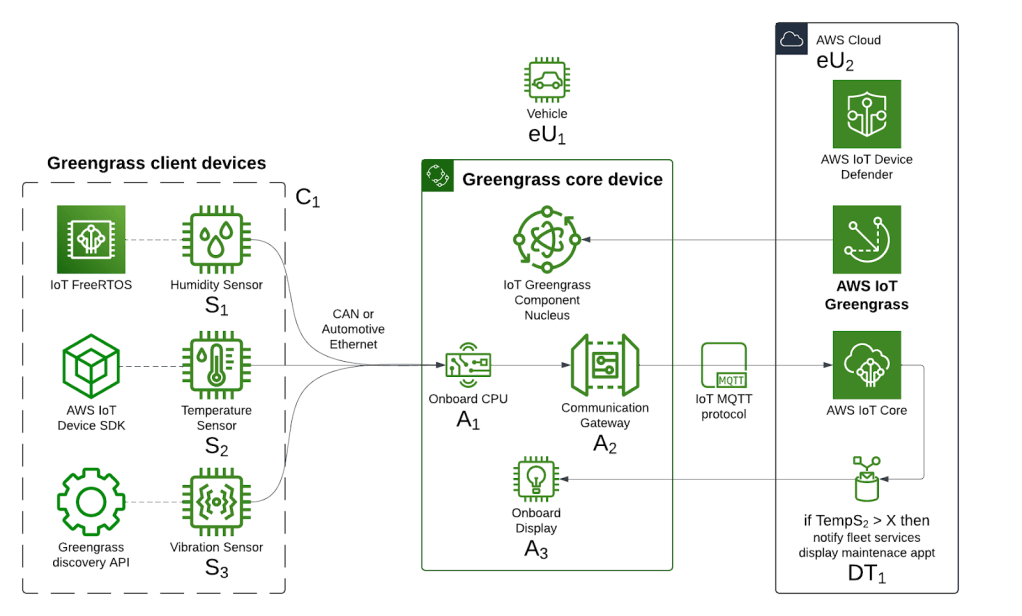

Chúng tôi sử dụng ví dụ về một chiếc xe thông minh hiện đại (ô tô) để minh họa mô hình này, sử dụng cách ký hiệu được NIST khuyến nghị để minh họa tất cả các thành phần cơ bản: các sensor (Sn) được nhóm thành một cụm (C1), sử dụng các kênh giao tiếp được biểu thị bằng các mũi tên liền nét để gửi dữ liệu đến các aggregator (An), được đặt trên hoặc truyền đến các tiện ích bên ngoài (eUn). Chúng tôi đã hình dung một kịch bản quản lý đội xe trong đó cảm biến nhiệt độ đang gửi dữ liệu đến máy tính trên xe, máy tính này sẽ tổng hợp và chắt lọc dữ liệu để chỉ giữ lại những thông tin liên quan (relevant), sau đó truyền lên đám mây. Điều này cho phép dịch vụ đám mây (AWS IoT Core) có trình kích hoạt quyết định (DTn), trong ví dụ này đang thể hiện việc thực hiện hai hành động sau khi phát hiện nhiệt độ cao: (1) thông báo cho các dịch vụ đội xe (2) hiển thị tùy chọn cuộc hẹn bảo dưỡng trên màn hình trên xe hoặc trong cabin.

AWS IoT Core là xương sống của dòng AWS IoT, cung cấp dịch vụ an toàn và có thể mở rộng để quản lý các thiết bị được kết nối. Dịch vụ này hoạt động như một cầu nối giữa thế giới vật lý của thiết bị và thế giới ảo của điện toán đám mây, cho phép trao đổi dữ liệu liền mạch và quản lý thiết bị từ xa. Sơ đồ sau đây là kiến trúc cho giải pháp.

Hình 1. Sơ đồ kiến trúc của giải pháp.

Có ba lĩnh vực rủi ro được NIST trình bày đối với độ tin cậy của một mạng lưới mọi thứ:

- Nguồn gốc xuất xứ (Pedigree) – Đối với phần cứng trực tiếp như cảm biến hoặc phần cứng cơ bản cung cấp năng lượng cho các công cụ tổng hợp, các nhà sản xuất và vị trí địa lý của họ tạo nên nguồn gốc xuất xứ. Nguồn gốc này có thể không đáng tin cậy.

- Độ tin cậy – Độ tin cậy của một hệ thống phụ thuộc vào các bộ phận thành phần của nó:

- Cảm biến có thể xuống cấp theo thời gian, cung cấp các kết quả đọc không chính xác.

- Trình tổng hợp có thể nhận được dữ liệu không mong muốn, gây ra sự cố xử lý.

- Kênh liên lạc có thể không khả dụng do sử dụng quá mức.

- Tiện ích bên ngoài có thể ngoại tuyến hoặc không khả dụng do bảo trì.

- Trình kích hoạt quyết định được viết bằng phần mềm và logic có thể không chính xác hoặc chưa được kiểm tra.

- Bảo mật – Tương tự như vậy, toàn bộ hệ thống được an toàn khi mỗi bộ phận thành phần được bảo mật:

- Một cảm biến có thể bị giả mạo bởi kẻ tấn công đang tải chương trình cơ sở mới.

- Kẻ tấn công có thể chèn dữ liệu không mong muốn vào một công cụ tổng hợp, điều này không xác thực được dữ liệu đó.

- Bên thứ ba có thể nghe lén một kênh liên lạc không an toàn.

- Một tiện ích bên ngoài không có tăng cường bảo mật thích hợp có thể dễ bị tấn công.

- Trình kích hoạt quyết định chấp nhận đầu vào độc hại có thể dẫn đến các hành động không mong muốn.

Các dịch vụ AWS IoT và đặc biệt là AWS IoT Greengrass có thể trực tiếp giải quyết các lĩnh vực rủi ro này do NIST 800-183 nêu ra. Trong sơ đồ sau, chúng tôi lồng ghép các dịch vụ AWS IoT có liên quan vào sơ đồ để giải thích cách Amazon Web Services (AWS) có thể giảm thiểu những rủi ro này cho các tổ chức khu vực công có triển khai IoT:

AWS IoT Greengrass – Mặc dù AWS IoT Core cung cấp một trung tâm tập trung để quản lý các thiết bị IoT, nhiều ứng dụng IoT yêu cầu khả năng xử lý và ra quyết định với độ trễ thấp ngay tại vùng biên (at the edge). Greengrass bao gồm hai cấu trúc chính, AWS IoT Greengrass Core và ứng dụng khách Greengrass:

- Một Greengrass core – là một thiết bị chạy phần mềm AWS IoT Greengrass Core, cho phép thiết bị giao tiếp trực tiếp với AWS IoT Core và dịch vụ AWS IoT Greengrass. Một lõi có chứng chỉ thiết bị riêng được sử dụng để xác thực với AWS IoT Core. Trong mô hình NIST, lõi Greengrass có thể là một bộ tổng hợp trên một thiết bị biên, chẳng hạn như cổng, bộ điều khiển công nghiệp hoặc thậm chí là phần cứng chuyên dụng trong xe như hình ở giữa sơ đồ sau. Bằng cách đưa sức mạnh tính toán đến gần hơn với các thiết bị, Greengrass Core cho phép xử lý dữ liệu có độ trễ thấp, giảm nhu cầu kết nối đám mây liên tục và giảm thiểu mức tiêu thụ băng thông.

- Greengrass client devices– Các thiết bị này (còn được gọi chung là thiết bị client, thiết bị được kết nối, hay thiết bị Greengrass) kết nối với một Greengrass core qua giao thức MQTT. Chúng có chứng chỉ thiết bị riêng để xác thực với AWS IoT Core, có một device shadow (bản sao trạng thái thiết bị), và một bản ghi (entry) trong registry (sổ đăng ký) của AWS IoT Core. Các thiết bị này được vẽ dưới dạng cảm biến trong sơ đồ sau. Máy khách Greengrass có thể được triển khai trên nhiều loại thiết bị, từ bộ vi điều khiển nhỏ đến các thiết bị biên mạnh mẽ hơn. Ở phía bên trái của sơ đồ, chúng ta đã hình ảnh bên cạnh các cảm biến của chúng ta (S1-3) ba tùy chọn khả thi để thiết bị khách kết nối với Greengrass Core: FreeRTOS, AWS IoT Device SDK hoặc Greengrass discovery API.

Hình 2. Sơ đồ kiến trúc của giải pháp, bao gồm các dịch vụ AWS có liên quan.

Ngoài ra, chúng tôi đã bao gồm AWS IoT Device Defender ở phía bên phải của sơ đồ vì đây là dịch vụ giám sát và bảo mật cho phép các tổ chức kiểm tra cấu hình thiết bị, giám sát các thiết bị được kết nối và giảm thiểu rủi ro bảo mật.

Tiếp theo, chúng ta đi sâu vào các biện pháp giảm thiểu cụ thể mà kiến trúc này cung cấp bởi từng khu vực rủi ro NIST 800-183.

Rủi ro thiết bị

Để bảo vệ tính xác thực của phần cứng và chương trình cơ sở thiết bị IoT, đồng thời đảm bảo rằng tổ chức của bạn sử dụng các thiết bị đáng tin cậy từ các nhà sản xuất được biết đến làm cảm biến, AWS IoT Core cung cấp các cơ chế cấp phát thiết bị (device provisioning) cho phép tổ chức khu vực công cài đặt các chứng chỉ client duy nhất trên mỗi thiết bị, tùy thuộc vào những điều sau:

- Nếu tổ chức của bạn hợp tác trực tiếp với nhà sản xuất thiết bị, việc cung cấp thiết bị hỗ trợ just-in-time provisioning (JITP) hoặc just-in-time registration (JITR) trong quá trình sản xuất. Sử dụng JITP và JITR, tổ chức phát hành chứng chỉ (CA) được dùng để ký chứng chỉ cho thiết bị sẽ được đăng ký với AWS IoT và được AWS IoT nhận diện khi thiết bị kết nối lần đầu tiên. Thiết bị được cung cấp trong AWS IoT trong lần kết nối đầu tiên bằng cách sử dụng thông tin chi tiết của mẫu cung cấp. Để biết thêm thông tin, hãy tham khảo báo cáo nghiên cứu chuyên sâu về Sản xuất và cung cấp thiết bị bằng chứng chỉ X.509 trong AWS IoT Core.

- Nếu tổ chức của bạn mua các thiết bị này theo dạng thương mại, dù là sản phẩm có sẵn (off-the-shelf) hay sau khi sản xuất, cơ chế device provisioning sẽ hỗ trợ các kỹ thuật viên của tổ chức bạn đăng ký và cài đặt chứng chỉ cho thiết bị thông qua quy trình Fleet Provisioning by Trusted User. Thay vì chứng chỉ máy khách duy nhất, các thiết bị có chứng chỉ tạm thời cho phép thiết bị kết nối với AWS IoT chỉ trong 5 phút. Trong khoảng thời gian 5 phút đó, người dùng đáng tin cậy sẽ nhận được một chứng chỉ máy khách duy nhất có tuổi thọ cao hơn và cài đặt nó trên thiết bị. Tuổi thọ ngắn của chứng chỉ yêu cầu (claim certificate) này giúp giảm thiểu rủi ro nếu nó bị xâm phạm.

Yếu tố thứ hai của rủi ro phả hệ là vị trí địa lý xuất xứ. Vị trí thiết bị AWS IoT Core là một tính năng bạn có thể sử dụng để kiểm tra vị trí của các thiết bị IoT bằng cách sử dụng bộ giải từ các nhà cung cấp bên thứ ba để phân giải dữ liệu đo lường (Wi-Fi, di động, IP, GNSS) và ước tính vị trí của thiết bị.

Rủi ro độ tin cậy

Vì Greengrass Core cung cấp khả năng hoạt động ngoại tuyến thông qua xếp hàng và lưu trữ tin nhắn cục bộ, việc triển khai IoT của bạn được hưởng lợi từ việc có thể hoạt động đáng tin cậy mà không cần kết nối liên tục với đám mây hoặc ngay cả khi băng thông khả dụng thấp. AWS có thể giúp giảm thiểu các vấn đề về độ tin cậy theo những cách sau:

- Suy giảm chất lượng của sensor – Nếu hoạt động trong bối cảnh công nghiệp, các tổ chức có thể sử dụng dịch vụ AWS IoT SiteWise được xây dựng có mục đích để phát hiện các chỉ số cảm biến bất thường. Trong bối cảnh bảo mật, quản trị viên có thể sử dụng AWS IoT Device Defender để xác định các chỉ số tùy chỉnh để theo dõi các điểm bất thường.

- Độ tin cậy của aggregator – Thành phần Greengrass nucleus, được minh họa ở trung tâm sơ đồ, sẽ quản lý các tiến trình cục bộ trên Greengrass core, chẳng hạn như bộ tổng hợp và tự động khôi phục sau các lỗi.

- Tính khả dụng của kênh giao tiếp – AWS IoT Core .triển khai MQTT với các mức Chất lượng dịch vụ (QoS) (0 = gửi tối đa một lần/best effort, 1 = gửi ít nhất một lần/guaranteed delivery) để cung cấp khả năng phân phối tin nhắn đáng tin cậy ngay cả khi mạng bị gián đoạn. Đối với các thiết bị biên, Greengrass cung cấp khả năng hoạt động ngoại tuyến, lưu trữ tin nhắn cục bộ cho đến khi kết nối được khôi phục sử dụng các thành phần như cơ chế lưu đệm trên đĩa (disk spooler) để lưu trữ tin nhắn.

- Độ tin cậy của các tiện ích bên ngoài – Nhà cung cấp đám mây được phân loại là tiện ích bên ngoài. Cơ sở hạ tầng toàn cầu của AWS cung cấp tính khả dụng mạng cao nhất so với bất kỳ nhà cung cấp đám mây nào và là nhà cung cấp đám mây duy nhất cung cấp ba Vùng sẵn sàng trở lên ở tất cả các Region AWS, cung cấp độ dự phòng cao hơn và khả năng cô lập lỗi tốt hơn để ngăn chặn sự cố.

- Hơn nữa, AWS giúp khách hàng cải thiện độ tin cậy của họ đối với khối lượng công việc IoT bằng cách cung cấp bộ tài liệu AWS Well-Architected Framework IoT Lens với những hướng dẫn cụ thể trong trụ cột Reliability.

- Kiểm tra kích hoạt quyết định – AWS IoT Events cho phép bạn giám sát nhóm thiết bị hoặc thiết bị của mình để phát hiện các lỗi hoặc thay đổi trong hoạt động và kích hoạt các hành động khi các sự kiện đó xảy ra. IoT Events cung cấp trình mô phỏng để kiểm tra logic kích hoạt trước khi triển khai. Các nhà phát triển IoT có thể kiểm tra mã và logic của họ trước khi triển khai vào môi trường sản xuất.

Rủi ro bảo mật

Greengrass hỗ trợ cơ chế xác thực, mã hóa và kiểm soát truy cập thiết bị an toàn để chỉ các thiết bị và người dùng được ủy quyền mới có thể truy cập và tương tác với mạng IoT.

- Giả mạo thiết bị – AWS IoT Device Defender có thể giám sát và phát hiện các bất thường chỉ số trên thiết bị trong các trường hợp sử dụng bảo mật sau: tấn công từ chối dịch vụ, tấn công leo thang ngang (lateral threat escalation), trích xuất trái phép dữ liệu (data exfiltration) hoặc giám sát, khai thác tiền điện tử, cũng như lệnh và kiểm soát, phần mềm độc hại và ransomware.

- Dữ liệu chưa được xác thực – AWS Greengrass hỗ trợ các nhà phát triển IoT chạy các hàm AWS Lambda cục bộ như một phần của trình tổng hợp của họ. Các hàm Lambda này có thể triển khai logic xác thực trên bất kỳ dữ liệu cục bộ nào đang được xử lý, xác thực định dạng và cấu trúc ngày, phạm vi giá trị, dấu thời gian và các yêu cầu cụ thể của cảm biến.

- Các kênh giao tiếp không an toàn – AWS IoT Greengrass sử dụng TLS để mã hóa tất cả giao tiếp qua internet, sử dụng các giao thức MQTT hoặc HTTPS bảo mật. AWS IoT Core hỗ trợ TLS 1.2 và 1.3 và bạn có thể định cấu hình cài đặt TLS của mình.

- Các tiện ích bên ngoài chưa được tăng cường bảo mật (unhardened) – AWS được kiến trúc để trở thành hạ tầng đám mây toàn cầu an toàn nhất để xây dựng, di chuyển và quản lý các ứng dụng và khối lượng công việc. Điều này được hỗ trợ bởi sự tin tưởng của hàng triệu khách hàng của chúng tôi, bao gồm cả các tổ chức nhạy cảm nhất về bảo mật như chính phủ, chăm sóc sức khỏe và dịch vụ tài chính.

- Đầu vào độc hại – Dịch vụ đám mây AWS IoT Core cung cấp các quy tắc để hỗ trợ các thiết bị tương tác với các dịch vụ AWS khác. Các quy tắc này được thể hiện bằng cú pháp giống như SQL và hỗ trợ các mệnh đề SELECT, FROM và WHERE cho logic có điều kiện có thể được sử dụng để xác thực đầu vào.

Cuối cùng, cần lưu ý rằng các thiết bị lõi AWS IoT Greengrass core sử dụng chứng chỉ X.509 và khóa mật mã để xác thực với AWS IoT Core. Tất cả các tính năng này giúp giảm thiểu rủi ro bảo mật.

Kết thúc

Khi cuộc cách mạng IoT tiếp tục định hình cách chúng ta sống, làm việc và tương tác với thế giới xung quanh, AWS IoT Core, AWS IoT Device Defender, và AWS Greengrass là những giải pháp mang tính đột phá để xây dựng và quản lý mạng IoT trên quy mô lớn. Bằng cách kết hợp sức mạnh của điện toán đám mây với sự linh hoạt của điện toán biên, các dịch vụ này cho phép các tổ chức mở khóa các cấp độ mới về hiệu quả, khả năng đáp ứng và ra quyết định thông minh.

Tất nhiên, các dịch vụ đám mây và các runtime tại biên (edge runtimes) không phải là giải pháp toàn năng cho mọi rủi ro của NIST 800-183. Tổ chức của bạn vẫn sẽ chịu trách nhiệm duy trì bảo mật vật lý của thiết bị, ngăn chặn tắc nghẽn mạng cục bộ và thực hiện xác thực phần cứng thích hợp. Mặc dù AWS cung cấp xác thực dựa trên chứng chỉ, nhưng bảo mật cấp phần cứng phụ thuộc vào nhà sản xuất thiết bị.

Cho dù bạn là một doanh nghiệp đang tìm cách tối ưu hóa các quy trình công nghiệp, một thành phố đang cố gắng xây dựng cơ sở hạ tầng thông minh hơn hay một công ty khởi nghiệp tiên phong trong các ứng dụng IoT sáng tạo, AWS đều cung cấp một hệ sinh thái toàn diện và mạnh mẽ để hiện thực hóa toàn bộ tiềm năng của thế giới kết nối. Để tìm hiểu thêm và bắt đầu, hãy liên hệ với nhóm tài khoản AWS của bạn hoặc AWS Public Sector team.

TAGS: AWS IoT, AWS IoT Greengrass, aws lambda, AWS Public Sector, Internet of Things, security

Ryan Hillard

Ryan là kiến trúc sư giải pháp tại AWS. Ông chuyên về serverless và tin rằng kiến trúc theo hướng sự kiện mô hình hóa thế giới thực theo cách tự nhiên, trực quan hơn.

Muhammad Qazafi

Muhammad là một kiến trúc sư giải pháp có trụ sở tại Hoa Kỳ. Vai trò của ông là hỗ trợ khách hàng thiết kế, phát triển và triển khai các giải pháp an toàn, có thể mở rộng và sáng tạo trên AWS. Mục tiêu chính của ông là giúp khách hàng đạt được kết quả kinh doanh có thể đo lường được thông qua việc sử dụng hiệu quả các dịch vụ AWS. Với hơn 15 năm kinh nghiệm, Muhammad mang đến nhiều kiến thức và chuyên môn trong nhiều ngành công nghiệp khác nhau. Kinh nghiệm sâu rộng này cho phép ông hiểu những thách thức riêng mà các doanh nghiệp khác nhau phải đối mặt và giúp khách hàng tạo ra các giải pháp trên AWS.

Renato Ahiable

Renato là kiến trúc sư giải pháp tại AWS, hỗ trợ các cơ quan dân sự liên bang. Ông chuyên về mạng tại AWS và giúp khách hàng xây dựng và thiết kế mạng có khả năng mở rộng và linh hoạt.