Tác giả: Omar Ahmed, Paige Broderick, Changil Jeong, và Omar Mahmoud

Ngày phát hành: 16 JAN 2026

Chuyên mục: Security & Governance, Security, Identity, & Compliance

Trong Phần 1, chúng tôi đã khám phá chiến lược nền tảng, bao gồm các khuôn khổ phân loại dữ liệu và phương pháp gắn thẻ. Trong bài viết này, chúng tôi sẽ xem xét cách tiếp cận triển khai kỹ thuật và các mẫu kiến trúc chính để xây dựng một khuôn khổ quản trị.

Chúng tôi khám phá các kiểm soát quản trị trên bốn lĩnh vực triển khai, xây dựng từ giám sát nền tảng đến tự động hóa nâng cao. Mỗi lĩnh vực đều dựa trên lĩnh vực trước đó, vì vậy bạn có thể triển khai tăng dần và xác thực khi thực hiện:

- Nền tảng giám sát: Bắt đầu bằng cách thiết lập đường cơ sở giám sát của bạn. Thiết lập các quy tắc AWS Config để theo dõi việc tuân thủ thẻ trên các tài nguyên của bạn, sau đó cấu hình các bảng điều khiển Amazon CloudWatch để cung cấp khả năng hiển thị theo thời gian thực về tình trạng quản trị của bạn. Bằng cách sử dụng nền tảng này, bạn có thể hiểu trạng thái hiện tại của mình trước khi triển khai các kiểm soát thực thi.

- Kiểm soát phòng ngừa: Xây dựng thực thi chủ động bằng cách triển khai các hàm AWS Lambda để xác thực thẻ tại thời điểm tạo tài nguyên. Triển khai các quy tắc Amazon EventBridge để kích hoạt các hành động thực thi theo thời gian thực và cấu hình các chính sách kiểm soát dịch vụ (SCP) để thiết lập các rào cản bảo vệ trên toàn tổ chức nhằm ngăn chặn việc triển khai tài nguyên không tuân thủ.

- Khắc phục tự động: Giảm thiểu sự can thiệp thủ công bằng cách thiết lập các tài liệu tự động hóa AWS Systems Manager để phản hồi các vi phạm tuân thủ. Cấu hình các phản hồi tự động để khắc phục các vấn đề phổ biến như thiếu thẻ hoặc mã hóa không đúng cách và triển khai các kiểm soát bảo mật dựa trên phân loại để tự động áp dụng các biện pháp bảo vệ phù hợp dựa trên độ nhạy cảm của dữ liệu.

- Các tính năng nâng cao: Mở rộng khuôn khổ quản trị của bạn với các khả năng tinh vi. Triển khai các kiểm soát chủ quyền dữ liệu để giúp đảm bảo tuân thủ quy định trên các AWS Region, triển khai quản lý vòng đời thông minh để tối ưu hóa chi phí trong khi vẫn duy trì tuân thủ, và thiết lập các hệ thống giám sát và báo cáo toàn diện cung cấp cho các bên liên quan khả năng hiển thị rõ ràng về hiệu quả quản trị của bạn.

Điều kiện tiên quyết

Trước khi bắt đầu triển khai, hãy đảm bảo bạn đã cài đặt AWS Command Line Interface (AWS CLI) và cấu hình với các thông tin xác thực phù hợp cho các tài khoản mục tiêu của bạn. Đặt quyền AWS Identity and Access Managment (IAM) để bạn có thể tạo các vai trò, hàm Lambda và quy tắc AWS Config. Cuối cùng, việc làm quen cơ bản với AWS CloudFormation hoặc Terraform sẽ hữu ích, vì chúng tôi sẽ sử dụng CloudFormation trong suốt các ví dụ của mình.

Kiểm soát quản trị thẻ

Việc triển khai quản trị thẻ yêu cầu nhiều lớp kiểm soát hoạt động cùng nhau trên các dịch vụ AWS. Các kiểm soát này bao gồm từ các biện pháp phòng ngừa xác thực tài nguyên tại thời điểm tạo đến các kiểm soát phát hiện giám sát các tài nguyên hiện có. Phần này mô tả từng loại kiểm soát, bắt đầu bằng các kiểm soát phòng ngừa hoạt động như tuyến phòng thủ đầu tiên.

Kiểm soát phòng ngừa

Các kiểm soát phòng ngừa giúp đảm bảo các tài nguyên được gắn thẻ đúng cách tại thời điểm tạo. Bằng cách triển khai các hàm Lambda được kích hoạt bởi các sự kiện AWS CloudTrail, bạn có thể xác thực thẻ trước khi tài nguyên được tạo, ngăn chặn các tài nguyên không tuân thủ được triển khai:

# AWS Lambda function for preventive tag enforcementdef enforce_resource_tags(event, context): required_tags = ['DataClassification', 'DataOwner', 'Environment'] # Extract resource details from the event resource_tags = event['detail']['requestParameters'].get('Tags', {}) # Validate required tags are present missing_tags = [tag for tag in required_tags if tag not in resource_tags] if missing_tags: # Send alert to security team # Log non-compliance for compliance reporting raise Exception(f"Missing required tags: {missing_tags}") return {'status': 'compliant'}Để triển khai hoàn chỉnh, sẵn sàng cho sản xuất, hãy xem Triển khai Chính sách Thẻ với AWS Organizations và Các mẫu sự kiện EventBridge để giám sát tài nguyên.

Thực thi chính sách toàn tổ chức

Các chính sách thẻ của AWS Organizations cung cấp nền tảng cho việc gắn thẻ nhất quán trên toàn tổ chức của bạn. Các chính sách này định nghĩa các định dạng và giá trị thẻ tiêu chuẩn, giúp đảm bảo tính nhất quán trên các tài khoản:

{ "tags": { "DataClassification": { "tag_key": { "@@assign": "DataClassification" }, "tag_value": { "@@assign": ["L1", "L2", "L3"] }, "enforced_for": { "@@assign": [ "s3:bucket", "ec2:instance", "rds:db", "dynamodb:table" ] } } }}Hướng dẫn triển khai chi tiết: Bắt đầu với chính sách thẻ & Các phương pháp hay nhất để sử dụng chính sách thẻ

Kiểm soát truy cập dựa trên thẻ

Kiểm soát truy cập dựa trên thẻ cung cấp cho bạn các quyền chi tiết bằng cách sử dụng kiểm soát truy cập dựa trên thuộc tính (ABAC). Bằng cách sử dụng phương pháp này, bạn có thể định nghĩa các quyền dựa trên các thuộc tính tài nguyên thay vì tạo các chính sách IAM riêng lẻ cho từng trường hợp sử dụng:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": ["s3:GetObject", "s3:PutObject"], "Resource": "*", "Condition": { "StringEquals": { "aws:ResourceTag/DataClassification": "L1", "aws:ResourceTag/Environment": "Prod" } } } ]}Chiến lược quản trị đa tài khoản

Trong khi việc triển khai quản trị thẻ trong một tài khoản duy nhất là đơn giản, hầu hết các tổ chức hoạt động trong môi trường đa tài khoản. Việc triển khai quản trị nhất quán trên toàn tổ chức của bạn yêu cầu các kiểm soát bổ sung:

# This SCP prevents creation of resources without required tagsOrganizationControls: SCPPolicy: Type: AWS::Organizations::Policy Properties: Content: Version: "2012-10-17" Statement: - Sid: EnforceTaggingOnResources Effect: Deny Action: - "ec2:RunInstances" - "rds:CreateDBInstance" - "s3:CreateBucket" Resource: "*" Condition: Null: 'aws:RequestTag/DataClassification': true 'aws:RequestTag/Environment': trueĐể biết thêm thông tin, hãy xem hướng dẫn triển khai cho SCPs.

Tích hợp với các khuôn khổ quản trị tại chỗ

Nhiều tổ chức duy trì các khuôn khổ quản trị hiện có cho cơ sở hạ tầng tại chỗ của họ. Việc mở rộng các khuôn khổ này sang AWS yêu cầu tích hợp cẩn thận và phân tích khả năng áp dụng. Ví dụ sau đây cho thấy cách sử dụng AWS Service Catalog để tạo một danh mục các tài nguyên AWS phù hợp với các tiêu chuẩn quản trị tại chỗ của bạn.

# AWS Service Catalog portfolio for on-premises aligned resourcesServiceCatalogIntegration: Portfolio: Type: AWS::ServiceCatalog::Portfolio Properties: DisplayName: Enterprise-Aligned Resources Description: Resources that comply with existing governance framework ProviderName: Enterprise IT# Product that maintains on-prem naming conventions and controls CompliantProduct: Type: AWS::ServiceCatalog::CloudFormationProduct Properties: Name: Compliant-Resource-Bundle Owner: Enterprise Architecture Tags: - Key: OnPremMapping Value: "EntArchFramework-v2"Tự động hóa các kiểm soát bảo mật dựa trên phân loại

Sau khi dữ liệu được phân loại, hãy sử dụng các phân loại này để tự động hóa các kiểm soát bảo mật và sử dụng AWS Config để theo dõi và xác thực rằng các tài nguyên được gắn thẻ đúng cách thông qua các quy tắc được định nghĩa đánh giá cấu hình tài nguyên AWS của bạn, bao gồm một quy tắc required-tags tích hợp sẵn. Đối với các tài nguyên không tuân thủ, bạn có thể sử dụng Systems Manager để tự động hóa quy trình khắc phục.

Với việc gắn thẻ phù hợp, bạn có thể triển khai các kiểm soát bảo mật tự động bằng cách sử dụng EventBridge và Lambda. Bằng cách sử dụng sự kết hợp này, bạn có thể tạo một cơ sở hạ tầng hiệu quả về chi phí và có khả năng mở rộng để thực thi các chính sách bảo mật dựa trên phân loại dữ liệu. Ví dụ, khi một tài nguyên được gắn thẻ là high impact, bạn có thể sử dụng EventBridge để kích hoạt một hàm Lambda để bật các biện pháp bảo mật cần thiết.

def apply_security_controls(event, context): resource_type = event['detail']['resourceType'] tags = event['detail']['tags'] if tags['DataClassification'] == 'L1': # Apply Level 1 security controls enable_encryption(resource_type) apply_strict_access_controls(resource_type) enable_detailed_logging(resource_type) elif tags['DataClassification'] == 'L2': # Apply Level 2 security controls enable_standard_encryption(resource_type) apply_basic_access_controls(resource_type)Ví dụ tự động hóa này áp dụng các kiểm soát bảo mật một cách nhất quán, giảm lỗi của con người và duy trì tuân thủ. Các kiểm soát dựa trên mã đảm bảo các chính sách phù hợp với phân loại dữ liệu của bạn.

Tài nguyên triển khai:

- Khắc phục tài nguyên không tuân thủ với AWS Config

- AWS Systems Manager – Tạo runbook của riêng bạn

- Hướng dẫn dành cho nhà phát triển AWS Encryption SDK

- Các mẫu xử lý lỗi Lambda

- Các mẫu sự kiện EventBridge

Chủ quyền và nơi cư trú dữ liệu

Các yêu cầu về chủ quyền và nơi cư trú dữ liệu giúp bạn tuân thủ các quy định như GDPR. Các kiểm soát như vậy có thể được triển khai để hạn chế lưu trữ và xử lý dữ liệu ở các AWS Region cụ thể:

# Config rule for region restrictionsAWSConfig: ConfigRule: Type: AWS::Config::ConfigRule Properties: ConfigRuleName: s3-bucket-region-check Description: Checks if S3 buckets are in allowed regions Source: Owner: AWS SourceIdentifier: S3_BUCKET_REGION InputParameters: allowedRegions: - eu-west-1 - eu-central-1Lưu ý: Ví dụ này sử dụng eu-west-1 và eu-central-1 vì các Region này thường được sử dụng để tuân thủ GDPR, cung cấp nơi cư trú dữ liệu trong Liên minh Châu Âu. Điều chỉnh các Region này dựa trên các yêu cầu quy định và nhu cầu kinh doanh cụ thể của bạn. Để biết thêm thông tin, hãy xem Đáp ứng các yêu cầu về nơi cư trú dữ liệu trên AWS và Các kiểm soát tăng cường bảo vệ nơi cư trú dữ liệu.

Tích hợp phục hồi sau thảm họa với các kiểm soát quản trị

Trong khi các tổ chức thường tập trung vào tính khả dụng của hệ thống và phục hồi dữ liệu, việc duy trì các kiểm soát quản trị trong các kịch bản phục hồi sau thảm họa (DR) là quan trọng đối với việc tuân thủ và bảo mật. Để triển khai quản trị hiệu quả trong chiến lược DR của bạn, hãy bắt đầu bằng cách sử dụng các quy tắc AWS Config để kiểm tra xem các tài nguyên DR có duy trì các tiêu chuẩn quản trị giống như môi trường chính của bạn hay không:

AWSConfig: ConfigRule: Type: AWS::Config::ConfigRule Properties: ConfigRuleName: dr-governance-check Description: Ensures DR resources maintain governance controls Source: Owner: AWS SourceIdentifier: REQUIRED_TAGS Scope: ComplianceResourceTypes: - "AWS::S3::Bucket" - "AWS::RDS::DBInstance" - "AWS::DynamoDB::Table" InputParameters: tag1Key: "DataClassification" tag1Value: "L1,L2,L3" tag2Key: "Environment" tag2Value: "DR"Đối với dữ liệu quan trọng nhất của bạn (được phân loại là Cấp 1 trong phần 1 của bài viết này), hãy triển khai sao chép giữa các Region trong khi vẫn duy trì các kiểm soát quản trị nghiêm ngặt. Điều này giúp đảm bảo rằng dữ liệu nhạy cảm vẫn được bảo vệ ngay cả trong các kịch bản chuyển đổi dự phòng:

Cross-Region: ReplicationRule: Type: AWS::S3::Bucket Properties: ReplicationConfiguration: Role: !GetAtt ReplicationRole.Arn Rules: - Status: Enabled TagFilters: - Key: "DataClassification" Value: "L1" Destination: Bucket: !Sub "arn:aws:s3:::${DRBucket}" EncryptionConfiguration: ReplicaKmsKeyID: !Ref DRKMSKeyGiám sát tuân thủ tự động

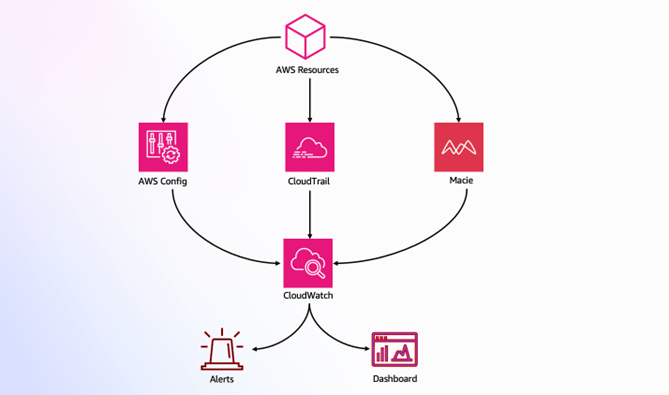

Bằng cách kết hợp AWS Config để tuân thủ tài nguyên, CloudWatch để đo lường và cảnh báo, và Amazon Macie để khám phá dữ liệu nhạy cảm, bạn có thể tạo một khuôn khổ giám sát tuân thủ mạnh mẽ tự động phát hiện và phản hồi các vấn đề tuân thủ:

Hình 1: Kiến trúc giám sát tuân thủ

Kiến trúc này (được hiển thị trong Hình 1) minh họa cách các dịch vụ AWS hoạt động cùng nhau để cung cấp giám sát tuân thủ:

- AWS Config, CloudTrail và Macie giám sát các tài nguyên AWS

- CloudWatch tổng hợp dữ liệu giám sát

- Cảnh báo và bảng điều khiển cung cấp khả năng hiển thị theo thời gian thực

Mẫu CloudFormation sau đây triển khai các kiểm soát này:

Resources: EncryptionRule: Type: AWS::Config::ConfigRule Properties: ConfigRuleName: s3-bucket-encryption-enabled Source: Owner: AWS SourceIdentifier: S3_BUCKET_SERVER_SIDE_ENCRYPTION_ENABLED MacieJob: Type: AWS::Macie::ClassificationJob Properties: JobType: ONE_TIME S3JobDefinition: BucketDefinitions: - AccountId: !Ref AWS::AccountId Buckets: - !Ref DataBucket ScoreFilter: Minimum: 75 SecurityAlarm: Type: AWS::CloudWatch::Alarm Properties: AlarmName: UnauthorizedAccessAttempts MetricName: UnauthorizedAPICount Namespace: SecurityMetrics Statistic: Sum Period: 300 EvaluationPeriods: 1 Threshold: 3 AlarmActions: - !Ref SecurityNotificationTopic ComparisonOperator: GreaterThanThresholdCác kiểm soát này cung cấp khả năng hiển thị theo thời gian thực về tình trạng bảo mật của bạn, tự động hóa các phản hồi đối với các sự kiện bảo mật tiềm ẩn và sử dụng Macie để khám phá và phân loại dữ liệu nhạy cảm. Để thiết lập giám sát hoàn chỉnh, hãy xem Danh sách các quy tắc được quản lý của AWS Config và Sử dụng bảng điều khiển Amazon CloudWatch.

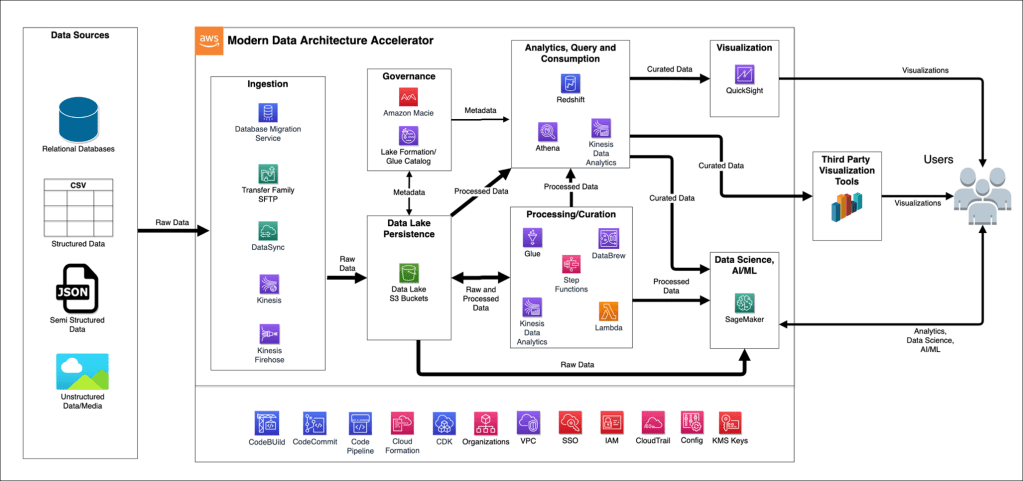

Sử dụng AWS data lake cho quản trị

Các chiến lược quản trị dữ liệu hiện đại thường sử dụng data lake để cung cấp kiểm soát và khả năng hiển thị tập trung. AWS cung cấp một giải pháp toàn diện thông qua Modern Data Architecture Accelerator (MDAA), mà bạn có thể sử dụng để giúp bạn nhanh chóng triển khai và quản lý các kiến trúc nền tảng dữ liệu với các kiểm soát bảo mật và quản trị tích hợp. Hình 2 cho thấy kiến trúc tham chiếu MDAA.

Hình 2: Kiến trúc tham chiếu MDAA

Để biết hướng dẫn triển khai chi tiết và mã nguồn, hãy xem Tăng tốc triển khai kiến trúc dữ liệu hiện đại an toàn và tuân thủ cho phân tích nâng cao và AI.

Các mẫu truy cập và khám phá dữ liệu

Hiểu và quản lý các mẫu truy cập là quan trọng đối với quản trị hiệu quả. Sử dụng CloudTrail và Amazon Athena để phân tích các mẫu truy cập:

SELECT useridentity.arn, eventname, requestparameters.bucketname, requestparameters.key, COUNT(*) as access_countFROM cloudtrail_logsWHERE eventname IN ('GetObject', 'PutObject')GROUP BY 1, 2, 3, 4ORDER BY access_count DESCLIMIT 100;Truy vấn này giúp xác định dữ liệu được truy cập thường xuyên và các mẫu bất thường trong hành vi truy cập. Những hiểu biết này giúp bạn:

- Tối ưu hóa các tầng lưu trữ dựa trên tần suất truy cập

- Tinh chỉnh các chiến lược DR cho dữ liệu được truy cập thường xuyên

- Xác định các rủi ro bảo mật tiềm ẩn thông qua các mẫu truy cập bất thường

- Điều chỉnh các chính sách vòng đời dữ liệu dựa trên các mẫu sử dụng

Để khám phá dữ liệu nhạy cảm, hãy cân nhắc tích hợp Macie để tự động xác định và bảo vệ PII trên toàn bộ tài sản dữ liệu của bạn.

Quản trị mô hình Machine Learning với SageMaker

Khi các tổ chức tiến bộ trong hành trình quản trị dữ liệu của mình, nhiều tổ chức đang triển khai các mô hình Machine Learning trong sản xuất, đòi hỏi các khuôn khổ quản trị mở rộng sang các hoạt động Machine Learning (ML). Amazon SageMaker cung cấp các công cụ nâng cao mà bạn có thể sử dụng để duy trì quản trị đối với tài sản ML mà không cản trở sự đổi mới.

Các công cụ quản trị SageMaker hoạt động cùng nhau để cung cấp giám sát ML toàn diện:

- Role Manager cung cấp kiểm soát truy cập chi tiết cho các vai trò ML

- Model Cards tập trung tài liệu và thông tin dòng dõi

- Model Dashboard cung cấp khả năng hiển thị trên toàn tổ chức về các mô hình đã triển khai

- Model Monitor tự động phát hiện độ lệch và kiểm soát chất lượng

Ví dụ sau đây cấu hình các kiểm soát quản trị SageMaker:

# Basic/High-level ML governance setup with role and monitoringSageMakerRole: Type: AWS::IAM::Role Properties: # Allow SageMaker to use this role AssumeRolePolicyDocument: Statement: - Effect: Allow Principal: Service: sagemaker.amazonaws.com Action: sts:AssumeRole # Attach necessary permissions ManagedPolicyArns: - arn:aws:iam::aws:policy/AmazonSageMakerFullAccessModelMonitor: Type: AWS::SageMaker::MonitoringSchedule Properties: # Set up hourly model monitoring MonitoringScheduleName: hourly-model-monitor ScheduleConfig: ScheduleExpression: 'cron(0 * * * ? *)' # Run hourlyVí dụ này minh họa hai kiểm soát quản trị thiết yếu: quản lý truy cập dựa trên vai trò để tương tác dịch vụ an toàn và giám sát tự động hàng giờ để giám sát mô hình liên tục. Mặc dù các triển khai kỹ thuật này rất quan trọng, hãy nhớ rằng quản trị ML thành công đòi hỏi sự tích hợp với khuôn khổ quản trị dữ liệu rộng hơn của bạn, giúp đảm bảo các kiểm soát và khả năng hiển thị nhất quán trên toàn bộ hệ sinh thái dữ liệu và phân tích của bạn. Để biết thêm thông tin, hãy xem Quản trị mô hình để quản lý quyền và theo dõi hiệu suất mô hình.

Tối ưu hóa chi phí thông qua quản lý vòng đời tự động

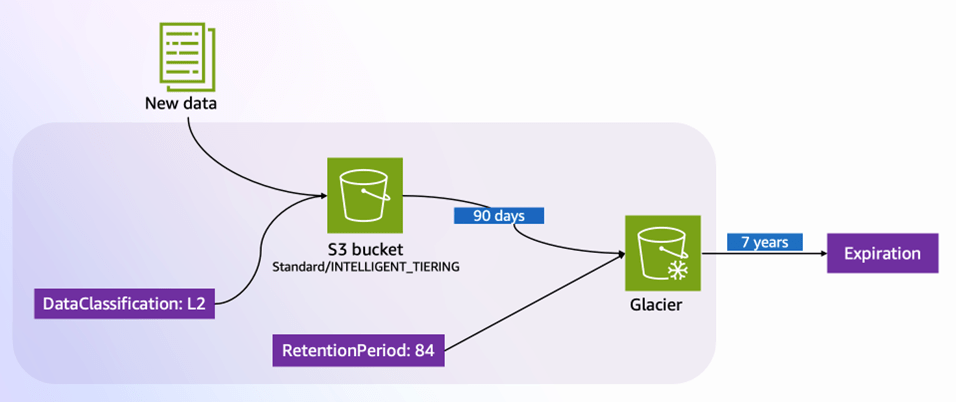

Quản trị dữ liệu hiệu quả không chỉ là về bảo mật—mà còn là về quản lý chi phí hiệu quả. Triển khai quản lý vòng đời dữ liệu thông minh dựa trên phân loại và các mẫu sử dụng, như được hiển thị trong Hình 3:

Hình 3: Quản lý vòng đời dựa trên thẻ trong Amazon S3

Hình 3 minh họa cách các thẻ thúc đẩy quản lý vòng đời tự động:

- Dữ liệu mới đi vào Amazon Simple Storage Service (Amazon S3) với thẻ

DataClassification: L2 - Dựa trên phân loại, dữ liệu bắt đầu trong

Standard/INTELLIGENT_TIERING - Sau 90 ngày, dữ liệu chuyển sang lưu trữ Amazon S3 Glacier để lưu trữ hiệu quả về chi phí

- Thẻ

RetentionPeriod(84 tháng) xác định thời gian hết hạn cuối cùng

Dưới đây là việc triển khai các quy tắc vòng đời trước đó:

LifecycleConfiguration: Rules: - ID: IntelligentArchive Status: Enabled Transitions: - StorageClass: INTELLIGENT_TIERING TransitionInDays: 0 - StorageClass: GLACIER TransitionInDays: 90 Prefix: /data/ TagFilters: - Key: DataClassification Value: L2 - ID: RetentionPolicy Status: Enabled ExpirationInDays: 2555 # 7 years TagFilters: - Key: RetentionPeriod Value: "84" # 7 years in monthsS3 Lifecycle tự động tối ưu hóa chi phí lưu trữ trong khi vẫn duy trì tuân thủ các yêu cầu lưu giữ. Ví dụ, dữ liệu ban đầu được lưu trữ trong Amazon S3 Intelligent-Tiering tự động chuyển sang Glacier sau 90 ngày, giảm đáng kể chi phí lưu trữ trong khi giúp đảm bảo dữ liệu vẫn khả dụng khi cần. Để biết thêm thông tin, hãy xem Quản lý vòng đời của đối tượng và Quản lý chi phí lưu trữ với Amazon S3 Intelligent-Tiering.

Kết luận

Việc triển khai thành công quản trị dữ liệu trên AWS đòi hỏi cả cách tiếp cận có cấu trúc và tuân thủ các phương pháp hay nhất. Khi bạn tiến hành hành trình triển khai của mình, hãy ghi nhớ các nguyên tắc cơ bản này:

- Bắt đầu với phạm vi tập trung và dần dần mở rộng. Bắt đầu với một dự án thí điểm giải quyết các trường hợp sử dụng có tác động cao, độ phức tạp thấp. Bằng cách sử dụng cách tiếp cận này, bạn có thể chứng minh những thành công nhanh chóng trong khi xây dựng kinh nghiệm và sự tự tin vào khuôn khổ quản trị của mình.

- Biến tự động hóa thành nền tảng của bạn. Áp dụng các dịch vụ AWS như Amazon EventBridge cho các phản hồi dựa trên sự kiện, triển khai khắc phục tự động cho các vấn đề phổ biến và tạo các khả năng tự phục vụ cân bằng hiệu quả với tuân thủ. Cách tiếp cận ưu tiên tự động hóa này giúp đảm bảo khả năng mở rộng và tính nhất quán trong khuôn khổ quản trị của bạn.

- Duy trì khả năng hiển thị và cải tiến liên tục. Giám sát thường xuyên, kiểm tra tuân thủ và cập nhật khuôn khổ là điều cần thiết cho thành công lâu dài. Sử dụng phản hồi từ nhóm vận hành của bạn để tinh chỉnh các chính sách và điều chỉnh các kiểm soát khi nhu cầu của tổ chức bạn phát triển.

Các thách thức phổ biến cần lưu ý:

- Sự phản kháng ban đầu đối với sự thay đổi từ các nhóm đã quen với các quy trình thủ công

- Sự phức tạp trong việc xử lý các hệ thống và dữ liệu cũ

- Cân bằng các kiểm soát bảo mật với hiệu quả hoạt động

- Duy trì quản trị nhất quán trên nhiều tài khoản và Region AWS

Để biết thêm thông tin, hỗ trợ triển khai và hướng dẫn, hãy xem:

- AWS Security Blog

- AWS Architecture Center

- AWS Compliance Resources

- Hướng dẫn sử dụng Amazon Macie

- Các phương pháp hay nhất của AWS Organizations

Bằng cách tuân theo cách tiếp cận này và lưu ý các thách thức tiềm ẩn, bạn có thể xây dựng một khuôn khổ quản trị dữ liệu mạnh mẽ, có khả năng mở rộng, phát triển cùng với tổ chức của bạn trong khi vẫn duy trì bảo mật, tuân thủ và các hoạt động dữ liệu hiệu quả.

Nếu bạn có phản hồi về bài viết này, hãy gửi bình luận trong phần Bình luận bên dưới. Nếu bạn có câu hỏi về bài viết này, hãy liên hệ với Bộ phận hỗ trợ AWS.

Về tác giả

Omar Ahmed

Omar Ahmed là Kiến trúc sư Giải pháp Ô tô và Sản xuất, chuyên về phân tích. Hành trình của Omar trong điện toán đám mây bắt đầu với vai trò kỹ thuật viên vận hành trung tâm dữ liệu AWS, nơi anh đã phát triển chuyên môn thực tế về cơ sở hạ tầng. Ngoài công việc, anh thích thể thao tốc độ, chơi game và bơi lội.

Omar Mahmoud

Omar là Kiến trúc sư Giải pháp giúp các doanh nghiệp vừa và nhỏ trong hành trình đám mây của họ. Anh chuyên về Amazon Connect và các dịch vụ nhà phát triển thế hệ tiếp theo như Kiro. Omar bắt đầu tại AWS với tư cách là kỹ thuật viên vận hành trung tâm dữ liệu, tích lũy kinh nghiệm thực tế về cơ sở hạ tầng đám mây. Ngoài công việc, Omar thích chơi game, đi bộ đường dài và bóng đá.

Changil Jeong

Changil Jeong là Kiến trúc sư Giải pháp tại Amazon Web Services (AWS), hợp tác với các khách hàng nhà cung cấp phần mềm độc lập trong hành trình chuyển đổi đám mây của họ, với sự quan tâm đặc biệt đến bảo mật. Anh gia nhập AWS với tư cách là thực tập sinh SDE trước khi chuyển sang SA. Trước đây, anh từng phục vụ trong Quân đội Hoa Kỳ với tư cách là nhà phân tích tài chính và ngân sách, và làm việc tại một công ty tư vấn CNTT lớn với tư cách là nhà phân tích bảo mật SaaS.

Paige Broderick

Paige Broderick là Kiến trúc sư Giải pháp tại Amazon Web Services (AWS), làm việc với các khách hàng Doanh nghiệp để giúp họ đạt được các mục tiêu AWS của mình. Cô chuyên về các hoạt động đám mây, tập trung vào quản trị và sử dụng AWS để phát triển các giải pháp sản xuất thông minh. Ngoài công việc, Paige là một vận động viên chạy bộ cuồng nhiệt và có khả năng đang tập luyện cho cuộc thi marathon tiếp theo của mình.